¿Utilizas Internet? Supongo que sí. Entonces debe haber encontrado noticias como piratas informáticos que roban datos y derriban sitios web de services &. Aquí hay algunas técnicas de hackeo de sitios web que los hackers generalmente usan.

De hecho, según las estadísticas de hacking:

- 64% de las empresas admiten enfrentarse a ataques web

- 1/131 correos electrónicos contienen malware

- Todos los días se producen más de 4000 ataques de ransomware

- Las infracciones del 95% ocurren debido a errores humanos

Estas estadísticas son sorprendentes, por decir lo menos.

Esto no significa que los propietarios de sitios web sean imprudentes. No, toman precauciones. Es solo que – ¡esto no es suficiente! Todos los sitios web y servicios de Internet tienen vulnerabilidades diminutas que podrían ser abusadas por esta o aquella técnica de hackeo de sitios web. A menos que identifique y repare estas vulnerabilidades a tiempo, seguirá sin estar seguro.

Después de cada hackeo, he visto a muchos preguntarse: «Si tan solo supiera mejor de estos hackers y las técnicas de hackeo de sitios web, podría haberlo esquivado con éxito.»

Aunque esto tiene algo de verdad, no es del todo cierto.

Dicho esto, por supuesto, asomarse a la mente de los hackers ayuda. Pero sin el equipo de seguridad adecuado, solo eres tan bueno como un soldado sin armas.

Por lo tanto, con esta publicación de blog, hemos creado una ventana para que pueda ver las operaciones de un hacker y comprender las amenazas web comunes y las técnicas de piratería detrás de ellas.

A continuación se muestran las nueve técnicas de hackeo de sitios web más comunes utilizadas por los atacantes.

Técnicas principales de hackeo de sitios web

El phishing es un método en el que el atacante replica el sitio web original y luego lleva a una víctima a usar este sitio web falso en lugar del original. Una vez que la víctima ingresa sus credenciales en este sitio web, todos los detalles se envían al atacante. Este método se puede utilizar para obtener información de pago, como datos de tarjetas de crédito o información personal, como credenciales de inicio de sesión en cuentas y sitios web importantes.

Otro tipo de ingeniería social es el ataque «cebo y cambio». En esta técnica de piratería, los atacantes compran anuncios publicitarios en sitios web confiables y populares y publican anuncios aparentemente legítimos. Una vez que se lanzan los anuncios, los usuarios hacen clic en ellos solo para encontrarse dentro de un sitio web lleno de malware. Este malware se instala en el sistema de la víctima y luego el atacante tiene una ejecución gratuita dentro de su sistema

Ataques DDoS

La denegación de servicio distribuida (DDoS) se utiliza principalmente para derribar sitios web al bloquear sus servidores. Los atacantes inundan los servidores del sitio web objetivo con la ayuda de computadoras zombis o redes de bots. Esto sobrepasa los recursos de los servidores y se bloquea. En varios casos, este ataque también se utilizó para robar información del usuario congelando los formularios de usuario. El reciente ataque DDoS en GitHub es un excelente ejemplo de lo graves que pueden ser estos ataques.

Ataques de inyección de código

La inyección de código es el término general utilizado para los ataques que incluyen la inyección de códigos maliciosos en los sistemas. Cuando hay un manejo inadecuado de los datos de entrada, se vuelve vulnerable a los ataques de inyección de código.

Estos ataques son posibles cuando los datos de entrada o salida no se validan correctamente. Una vez que un atacante es capaz de inyectar su código en el sistema, puede comprometer la integridad y la seguridad del sistema. Estos ataques también se pueden usar como una forma de lanzar más ataques, ya que el sistema ya está infectado y, por lo tanto, es vulnerable.

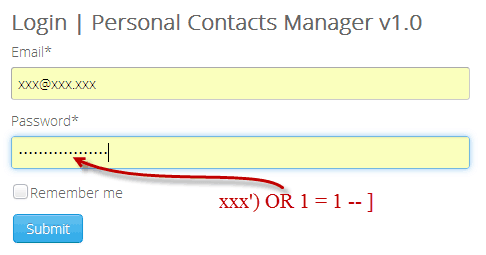

Inyección SQL

Este ataque explota principalmente vulnerabilidades en las bibliotecas o bases de datos SQL de un sitio web. En caso de que un sitio web tenga tal vulnerabilidad, los hackers pueden usar códigos SQL simples para obtener información y datos de las bases de datos. Estos códigos simples engañan al sistema para que los considere como consultas legítimas y luego dan acceso a su base de datos.

Ataques XSS

También conocidos como ataques de scripting entre sitios, en este tipo de ataque, los hackers inyectan código malicioso en un sitio web legítimo. Cuando un visitante entra en el sitio web y utiliza sus credenciales, todos los datos se almacenan dentro del sitio web, al que el atacante puede acceder en cualquier momento. Estos ataques se pueden usar de manera efectiva para robar datos de usuarios e información privada.

Hay dos tipos de ataques XSS, ataques XSS almacenados y ataques XSS reflejados. En los ataques almacenados, el script infectado se mantiene permanentemente en el servidor. Y el atacante puede recuperarlo en cualquier momento. En los ataques reflejados, los scripts rebotan en los servidores web en forma de advertencias o resultados de búsqueda. Dado que esto hace que la solicitud parezca auténtica, el sitio web los procesa y se infecta

Explotando vulnerabilidades de complementos

Si usa WordPress, debe estar familiarizado con los complementos (extensiones & módulos en el caso de Magento & Drupal respectivamente). Los complementos se consideran las partes más vulnerables de un sitio web. Cualquier complemento de terceros obsoleto o no seguro puede ser explotado por atacantes para tomar el control de su sitio web o derribarlo por completo. La mejor manera de mantenerse seguro es usar siempre complementos de fuentes confiables y mantener siempre actualizados los complementos

Fuerza bruta

En esta técnica de piratería, los atacantes intentan múltiples combinaciones de la contraseña hasta que una de las combinaciones coincida. Este método es fácil de ejecutar, pero requiere una gran potencia de cálculo para implementarlo. Más larga es la contraseña, más difícil es adivinar usando fuerza bruta. A veces, los atacantes también usan diccionarios para acelerar el proceso

Suplantación de DNS

Al usar ataques de suplantación de DNS, los atacantes pueden obligar a las víctimas a aterrizar en un sitio web falso. Esto se hace cambiando las direcciones IP almacenadas en el servidor DNS a una dirección que conduzca al sitio web del atacante. Envenenamiento de caché DNS es el proceso por el cual el servidor DNS local, con el servidor infectado. Una vez que la víctima aterriza en el sitio web falso, el atacante puede infectar el sistema de la víctima con malware y usar otras técnicas de hackeo del sitio web para causar más daños.

Por inofensivo que suene, este ataque puede robar de manera efectiva todos sus datos importantes. Durante las sesiones de navegación, los sitios web almacenan toneladas de cookies en su computadora. Estas cookies contienen mucha información confidencial, incluidas sus credenciales de inicio de sesión, como sus contraseñas o incluso sus datos de pago. Si los atacantes tienen en sus manos estas cookies, pueden robar toda esta información o usarla para hacerse pasar por ti en línea.

Los ataques anteriores generalmente se usan contra alguna vulnerabilidad que los atacantes explotan. Es por eso que es crucial seguir actualizando su software & otros sistemas.

Una vez que se descubre una vulnerabilidad, es necesario repararla antes de que un atacante la explote para causar daño. Hackers éticos e investigadores de seguridad de todo el mundo intentan descubrir estas brechas de seguridad para asegurarse de que se corrijan. El VAPT de Astra (Evaluación de Vulnerabilidad & Pruebas de penetración) hace exactamente eso.

Además, puede buscar vulnerabilidades conocidas en el sistema/software que está utilizando siguiendo este sitio web: cve.mitre.org

Pasos para protegerse de ser hackeado

Ahora sabemos las diversas formas en que los atacantes pueden dañarlo a usted o a su sitio web. Esto nos ayudará a comprender cómo funcionan los atacantes y, por lo tanto, nos permitirá tomar medidas más efectivas para protegernos de dichos atacantes. A continuación se presentan algunos pasos básicos para proteger sus datos de algunas técnicas comunes de piratería de sitios web:

- Use contraseñas seguras y autenticaciones de 2 factores siempre que sea posible

- Mantenga sus complementos y software actualizados con los últimos parches de seguridad

- Use firewalls fuertes para evitar ataques DDoS y bloquear direcciones IP no deseadas

- Mantener una desinfección de código adecuada puede ayudar a detener los ataques de inyección SQL

- Evite hacer clic en enlaces desconocidos o abrir archivos adjuntos en correos electrónicos de fuentes desconocidas

- Auditorías de seguridad regulares para realizar un seguimiento de la seguridad de su sitio web

Los sitios web siempre son vulnerables a tales ataques y uno necesita para estar vigilantes las veinticuatro horas del día. Para monitorear la seguridad de su sitio web, el firewall de seguridad de Astra es la mejor opción para usted.

Con su monitoreo constante de su sitio web y un panel de control intuitivo, siempre estará al tanto de cualquier intento de sabotear su sitio web.