czy korzystasz z Internetu? Chyba tak. Następnie musiałeś natknąć się na wiadomości, takie jak hakerzy kradnący Dane i obniżający serwisy &. Oto kilka technik hakerskich, z których hakerzy zwykle korzystają.

w rzeczywistości według statystyk hakerskich:

- 64%

- 1/131 e-maili zawiera złośliwe oprogramowanie

- każdego dnia ma miejsce ponad 4000 ataków ransomware

- 95% naruszeń ma miejsce z powodu błędów ludzkich

te Statystyki są co najmniej zaskakujące.

nie oznacza to, że właściciele stron internetowych są lekkomyślni. Nie, podejmują środki ostrożności. Tylko tyle – to nie wystarczy! Wszystkie strony internetowe i usługi internetowe mają drobne luki, które mogą być nadużywane przez tę lub inną technikę hakowania witryny. Dopóki nie zidentyfikujesz i nie naprawisz tych luk na czas, pozostajesz niezabezpieczony.

po każdym włamaniu widziałem wiele cudów – ” Gdybym tylko wiedział lepiej o tych hakerach i technikach hakowania stron internetowych, mógłbym z powodzeniem go uniknąć.”

chociaż ma to w sobie trochę prawdy, nie jest to do końca prawda.

to powiedziawszy, oczywiście, zaglądanie do umysłów hakerów pomaga. Ale bez odpowiedniego sprzętu ochronnego, jesteś tak dobry jak żołnierz bez broni.

dzięki temu wpisowi na blogu stworzyliśmy okno, w którym możesz przyjrzeć się operacjom hakera i zrozumieć typowe zagrożenia internetowe oraz techniki hakerskie.

Poniżej znajduje się dziewięć najczęstszych technik hakerskich stosowanych przez napastników.

najlepsze techniki hackowania witryny

inżynieria społeczna (Phishing, przynęta)

Phishing to metoda, w której atakujący replikuje oryginalną stronę, a następnie prowadzi ofiarę do korzystania z tej fałszywej strony, a nie oryginalnej. Gdy ofiara wprowadzi swoje dane uwierzytelniające na tej stronie internetowej, wszystkie szczegóły zostaną wysłane do atakującego. Ta metoda może być wykorzystana do uzyskania informacji o płatności, takich jak dane karty kredytowej lub dane osobowe, takie jak dane logowania do ważnych kont i stron internetowych.

innym rodzajem inżynierii społecznej jest atak „przynęty i zamiany”. W tej technice hakerskiej napastnicy kupują spoty reklamowe na wiarygodnych i popularnych stronach internetowych i umieszczają pozornie legalne reklamy. Po uruchomieniu reklamy użytkownicy klikają na nią, aby znaleźć się w witrynie wypełnionej złośliwym oprogramowaniem. Te złośliwe oprogramowanie zostaje zainstalowane w systemie ofiary, a następnie atakujący ma bezpłatny przebieg w swoim systemie

ataki DDoS

Distributed Denial of Service (DDoS) jest używany głównie do niszczenia stron internetowych przez awarię ich serwerów. Atakujący zalewają serwery docelowej witryny za pomocą komputerów zombie lub botnetów. To przytłacza zasoby serwerów i ulega awarii. W kilku przypadkach atak ten był również używany do kradzieży informacji o użytkowniku poprzez zamrożenie formularzy użytkownika. Niedawny atak DDoS na GitHub jest doskonałym przykładem tego, jak poważne mogą być te ataki.

ataki typu Code injection

code injection to ogólny termin używany w przypadku ataków obejmujących wstrzykiwanie złośliwych kodów do systemów. W przypadku niewłaściwego obchodzenia się z danymi wejściowymi staje się podatny na ataki typu code injection.

te ataki są możliwe, gdy dane wejściowe lub wyjściowe nie są prawidłowo zweryfikowane. Gdy atakujący jest w stanie wstrzyknąć swój kod do systemu, może zagrozić integralności i bezpieczeństwu systemu. Ataki te mogą być również używane jako sposób na rozpoczęcie kolejnych ataków, ponieważ system jest już zainfekowany, a tym samym podatny na ataki.

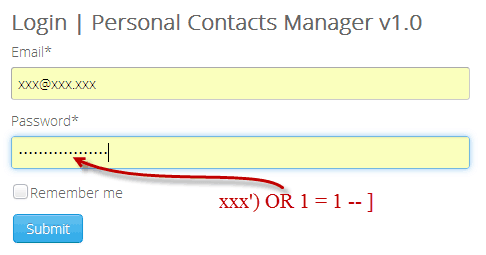

SQL Injection

ten atak głównie wykorzystuje luki w bibliotekach lub bazach danych SQL witryny. W przypadku, gdy strona internetowa ma taką lukę, hakerzy mogą użyć prostych kodów SQL, aby uzyskać informacje i dane z baz danych. Te proste kody skłaniają system do uznania ich za legalne zapytania, a następnie dają dostęp do swojej bazy danych.

ataki XSS

znane również jako ataki typu Cross-Site Scripting, w tego typu atakach hakerzy wstrzykują złośliwy kod do legalnej witryny. Gdy odwiedzający wchodzi na stronę internetową i używa swoich danych uwierzytelniających, wszystkie dane są przechowywane w witrynie, do której atakujący może uzyskać dostęp w dowolnym momencie. Ataki te mogą być skutecznie wykorzystywane do kradzieży danych użytkownika i prywatnych informacji.

istnieją dwa rodzaje ataków XSS, przechowywane ataki XSS i odbijane ataki XSS. W przypadku ataków przechowywanych zainfekowany skrypt jest trwale przechowywany na serwerze. Atakujący może ją odzyskać w każdej chwili. W przypadku ataków typu reflected skrypty są odbijane od serwerów WWW w postaci ostrzeżeń lub wyników wyszukiwania. Ponieważ to sprawia, że żądanie wygląda autentycznie, witryna przetwarza je i zostaje zainfekowana

wykorzystując luki w wtyczkach

jeśli używasz WordPressa, musisz znać wtyczki (rozszerzenia & Moduły w przypadku Magento & Drupal odpowiednio). Wtyczki są uważane za najbardziej wrażliwe części witryny. Wszelkie przestarzałe lub niezabezpieczone wtyczki innych firm mogą być wykorzystywane przez napastników do przejęcia kontroli nad Twoją witryną lub całkowitego jej zniszczenia. Najlepszym sposobem na bezpieczeństwo jest zawsze używanie wtyczek z zaufanych źródeł i zawsze aktualizowanie wtyczek

Brute force

w tej technice hakowania atakujący próbują wielu kombinacji hasła, dopóki jedna z kombinacji nie pasuje. Metoda ta jest prosta do wykonania, ale wymaga ogromnej mocy obliczeniowej do wdrożenia. Dłuższe hasło, trudniejsze do odgadnięcia przy użyciu brutalnej siły. Czasami atakujący używają słowników, aby przyspieszyć proces

fałszowanie DNS

używając ataków fałszowania DNS, atakujący mogą zmusić ofiary do wylądowania na fałszywej stronie internetowej. Odbywa się to poprzez zmianę adresów IP przechowywanych na serwerze DNS na adres, który prowadzi do strony internetowej atakującego. Zatrucie pamięci podręcznej DNS to proces, w którym lokalny serwer DNS, z zainfekowanym serwerem. Gdy ofiara wyląduje na fałszywej stronie internetowej, atakujący może zainfekować system ofiary złośliwym oprogramowaniem i użyć innych technik hakerskich, aby spowodować dalsze szkody.

kradzież plików Cookie

choć brzmi to nieszkodliwie, ten atak może skutecznie ukraść wszystkie ważne dane. Podczas sesji przeglądania strony internetowe przechowują mnóstwo plików cookie na twoim komputerze. Te pliki cookie zawierają wiele poufnych informacji, w tym dane logowania, takie jak hasła, a nawet dane dotyczące płatności. Jeśli napastnicy dostaną te pliki cookie, mogą ukraść wszystkie te informacje lub użyć ich do podszywania się pod Ciebie w Internecie.

powyższe ataki są zwykle używane przeciwko pewnym lukom, które atakujący wykorzystują. Dlatego ważne jest, aby aktualizować oprogramowanie & innych systemów.

po wykryciu luki konieczne jest jej załatanie, zanim atakujący wykorzysta ją w celu wyrządzenia szkody. Etyczni hakerzy i badacze bezpieczeństwa na całym świecie starają się odkryć takie luki w zabezpieczeniach, aby zapewnić ich usunięcie. Vapt firmy Astra (Vulnerability Assessment & testy penetracyjne) robi dokładnie to.

co więcej, możesz sprawdzić znane luki w systemie/oprogramowaniu, z którego korzystasz, śledząc tę stronę internetową: cve.mitre.org

kroki, aby uchronić się przed zhakowaniem

teraz znamy różne sposoby, w jakie atakujący mogą zaszkodzić tobie lub Twojej witrynie. Pomoże nam to zrozumieć, jak działają napastnicy, a tym samym pozwoli nam podjąć skuteczniejsze kroki w celu ochrony przed takimi napastnikami. Poniżej przedstawiono kilka podstawowych kroków w celu ochrony danych przed niektórymi typowymi technikami hakowania witryn:

- używaj silnych haseł i dwuskładnikowych uwierzytelnień wszędzie tam, gdzie to możliwe

- Aktualizuj wtyczki i oprogramowanie za pomocą najnowszych poprawek zabezpieczeń

- używaj silnych zapór ogniowych, aby zapobiec atakom DDoS i blokować niechciane adresy IP

- utrzymanie właściwej dezynfekcji kodu może pomóc powstrzymać ataki SQL injection

- unikaj klikania nieznanych linków lub otwierania załączników w wiadomościach e-mail z nieznanych źródeł

- regularne audyty bezpieczeństwa, aby śledzić bezpieczeństwo Twojej witryny

strony internetowe są zawsze podatne na takie ataki i trzeba być czujnym przez całą dobę. Aby monitorować bezpieczeństwo witryny, Zapora bezpieczeństwa Astra jest najlepszym rozwiązaniem dla ciebie.

dzięki ciągłemu monitorowaniu witryny i intuicyjnemu pulpitowi nawigacyjnemu zawsze będziesz świadomy wszelkich prób sabotażu witryny.