Usi Internet? Immagino di si’. Quindi devi aver incontrato notizie come hacker che rubano dati e abbattono servizi & siti web. Qui ci sono alcune tecniche di hacking sito hacker generalmente utilizzano.

Infatti, secondo le statistiche di hacking:

- 64% di società di ammettere di fronte gli attacchi web

- 1/131 e-mail contengono malware in loro

- Ogni giorno ci sono 4000+ attacchi ransomware avvenendo

- 95% violazioni accadere a causa di errori umani

Queste statistiche sono sorprendenti, per non dire altro.

Ciò non significa che i proprietari di siti web siano spericolati. No, prendono precauzioni. È solo che – questo non è abbastanza! Tutti i siti web e servizi internet hanno vulnerabilità minute che potrebbero essere abusati da questo o quel sito web tecnica di hacking. A meno che non si identificano e patch queste vulnerabilità in tempo, si rimane non garantiti.

Dopo ogni hack, ho visto molti meraviglia- ” Se solo avessi saputo meglio di questi hacker e le tecniche di hacking sito web, avrei potuto schivato con successo.”

Mentre questo ha un po ‘ di verità, non è del tutto vero.

Detto questo, ovviamente, sbirciare nelle menti degli hacker aiuta. Ma senza un’adeguata attrezzatura di sicurezza, sei solo bravo come un soldato senza armi.

Quindi, con questo post sul blog, abbiamo creato una finestra per esaminare le operazioni di un hacker e capire le minacce web comuni e le tecniche di hacking dietro di loro.

Di seguito sono riportate le nove tecniche di hacking del sito Web più comuni utilizzate dagli aggressori.

Top Tecniche di hacking del sito Web

Il phishing è un metodo in cui l’attaccante replica il sito web originale e quindi porta una vittima a utilizzare questo sito falso piuttosto che quello originale. Una volta che la vittima inserisce le proprie credenziali in questo sito, tutti i dettagli vengono inviati all’attaccante. Questo metodo può essere utilizzato per ottenere informazioni di pagamento come i dati della carta di credito o informazioni personali come le credenziali di accesso a account e siti Web importanti.

Un altro tipo di ingegneria sociale è l’attacco ‘esca e interruttore’. In questa tecnica di hacking, gli aggressori acquistano spot pubblicitari su siti Web affidabili e popolari e pubblicano annunci apparentemente legittimi. Una volta che gli annunci vengono lanciati, gli utenti fanno clic su di esso solo per ritrovarsi all’interno di un sito web che è pieno di malware. Questi malware viene installato sul sistema della vittima e quindi l’attaccante ha una corsa libera all’interno del loro sistema

attacchi DDoS

Distributed Denial of Service (DDoS) è utilizzato principalmente per abbattere siti web da crash loro server. Gli aggressori inondano i server del sito Web mirato con l’aiuto di computer zombie o botnet. Questo travolge le risorse dei server e si blocca. In diversi casi, questo attacco è stato utilizzato anche per rubare informazioni utente congelando i moduli utente. Il recente attacco DDoS su GitHub è un eccellente esempio di quanto possano essere gravi questi attacchi.

Code injection attacks

Code injection è il termine generale utilizzato per gli attacchi che includono l’iniezione di codici dannosi nei sistemi. Ogni volta che c’è una gestione impropria dei dati di input, diventa vulnerabile agli attacchi di iniezione di codice.

Questi attacchi sono possibili quando i dati di input o output non sono correttamente convalidati. Una volta che un utente malintenzionato è in grado di iniettare il proprio codice nel sistema, può compromettere l’integrità e la sicurezza del sistema. Questi attacchi possono anche essere usati come un modo per lanciare ulteriori attacchi poiché il sistema è già infetto e quindi vulnerabile.

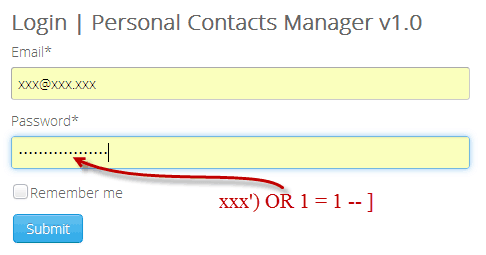

SQL Injection

Questo attacco sfrutta principalmente le vulnerabilità nelle librerie SQL o nei database di un sito web. Nel caso in cui un sito web ha una tale vulnerabilità, gli hacker possono utilizzare semplici codici SQL per ottenere informazioni e dati dai database. Questi semplici codici ingannano il sistema considerandoli come query legittime e quindi danno accesso al suo database.

Attacchi XSS

Noti anche come attacchi Cross-Site Scripting, in questo tipo di attacco, gli hacker iniettano codice dannoso in un sito web legittimo. Quando un visitatore entra nel sito Web e utilizza le proprie credenziali, tutti i dati vengono memorizzati all’interno del sito Web, a cui l’utente malintenzionato può accedere in qualsiasi momento. Questi attacchi possono essere efficacemente utilizzati per rubare dati utente e informazioni private.

Esistono due tipi di attacchi XSS, attacchi XSS memorizzati e attacchi XSS riflessi. Negli attacchi archiviati, lo script infetto viene mantenuto permanentemente nel server. E l’attaccante può recuperarlo in qualsiasi momento. Negli attacchi riflessi, gli script vengono rimbalzati sui server Web sotto forma di avvisi o risultati di ricerca. Poiché ciò rende la richiesta autentica, il sito Web li elabora e viene infettato

Sfruttando le vulnerabilità dei plugin

Se si utilizza WordPress, è necessario avere familiarità con i plugin (estensioni & moduli in caso di Magento & Drupal rispettivamente). I plugin sono considerati come le parti più vulnerabili di un sito web. Qualsiasi plugin di terze parti obsoleti o non garantiti può essere sfruttato dagli aggressori per prendere il controllo del tuo sito web o abbatterlo del tutto. Il modo migliore per stare al sicuro è usare sempre plugin da fonti attendibili e tenere sempre aggiornati i plugin

Forza bruta

In questa tecnica di hacking, gli aggressori provano più combinazioni della password fino a quando una delle combinazioni non corrisponde. Questo metodo è semplice da eseguire ma richiede un’enorme potenza di calcolo da implementare. Più lunga è la password, più difficile è indovinare usando la forza bruta. A volte, gli aggressori utilizzano anche dizionari per accelerare il processo

DNS Spoofing

Utilizzando gli attacchi DNS spoofing, gli aggressori possono costringere le vittime ad atterrare su un sito web falso. Questo viene fatto modificando gli indirizzi IP memorizzati nel server DNS a un indirizzo che porta al sito web dell’attaccante. DNS cache poisoning è il processo mediante il quale il server DNS locale, con il server infetto. Una volta che la vittima atterra sul sito web falso, l’attaccante può infettare il sistema della vittima con malware e utilizzare altre tecniche di hacking sito web per causare ulteriori danni.

Cookie theft

Per quanto innocuo possa sembrare, questo attacco può effettivamente rubare tutti i tuoi dati importanti. Durante le sessioni di navigazione, i siti Web memorizzano tonnellate di cookie sul tuo computer. Questi cookie contengono molte informazioni sensibili, incluse le credenziali di accesso come le password o anche i dati di pagamento. Se gli aggressori mettono le mani su questi cookie, possono rubare tutte queste informazioni o usarle per impersonarti online.

Gli attacchi di cui sopra sono generalmente utilizzati contro alcune vulnerabilità che gli aggressori sfruttano. Ecco perché è fondamentale per mantenere l’aggiornamento del software & altri sistemi.

Una volta scoperta una vulnerabilità, è necessario rattopparla prima che un utente malintenzionato la utilizzi per causare danni. Hacker etici e ricercatori di sicurezza in tutto il mondo cercano di scoprire tali lacune di sicurezza per assicurarsi che siano risolti. Il VAPT di Astra (Vulnerability Assessment & Penetration Testing) fa esattamente questo.

Inoltre, è possibile cercare le vulnerabilità note del sistema/software che si sta utilizzando con questo sito: cve.mitre.org

misure per proteggere se stessi da ottenere hacked

Ora sappiamo i vari modi in cui gli hacker possono danneggiare voi o il vostro sito web. Questo ci aiuterà a capire come funzionano gli aggressori e quindi ci permetterà di adottare misure più efficaci per proteggerci da tali aggressori. Di seguito sono riportati alcuni passaggi di base per proteggere i dati da alcune tecniche comuni di hacking del sito web:

- Utilizzare password complesse e 2-fattore di autenticazione ove possibile

- Tenere il plugin e software aggiornati con le ultime patch di sicurezza

- forte Uso di firewall per prevenire gli attacchi DDoS e bloccare gli indirizzi IP indesiderati

- Mantenere il corretto codice di sanificazione, può aiutare a fermare attacchi di tipo SQL injection

- Evitare di fare clic su qualsiasi link sconosciuti o l’apertura di allegati e-mail provenienti da fonti sconosciute

- Regolari controlli di sicurezza per tenere traccia del tuo sito web sicurezza

Siti web sono sempre vulnerabili a questi attacchi, e si ha la necessità per essere vigili tutto il giorno. Per monitorare la sicurezza del tuo sito web, il firewall di sicurezza di Astra è l’opzione migliore per te.

Con il loro costante monitoraggio del tuo sito web e una dashboard intuitiva, sarai sempre a conoscenza di qualsiasi tentativo di sabotare il tuo sito web.