Utilisez-vous Internet? Je suppose que oui. Ensuite, vous devez être tombé sur des nouvelles telles que des pirates qui volent des données et détruisent des sites Web de services &. Voici quelques techniques de piratage de sites Web que les pirates utilisent généralement.

En fait, selon les statistiques de piratage:

- 64% des entreprises admettent faire face à des attaques Web

- 1/131 e-mails contiennent des logiciels malveillants

- Chaque jour, plus de 4000 attaques de ransomware ont lieu

- 95% des violations sont dues à des erreurs humaines

Ces statistiques sont pour le moins surprenantes.

Cela ne signifie pas que les propriétaires de sites Web sont imprudents. Non, ils prennent des précautions. C’est seulement cela – cela ne suffit pas! Tous les sites Web et services Internet ont des vulnérabilités infimes qui pourraient être abusées par telle ou telle technique de piratage de site Web. À moins d’identifier et de corriger ces vulnérabilités à temps, vous ne restez pas sécurisé.

Après chaque piratage, j’ai vu beaucoup de gens se demander: « Si seulement je connaissais mieux ces pirates et les techniques de piratage de sites Web, j’aurais peut-être réussi à l’esquiver. »

Bien que cela ait une certaine vérité, ce n’est pas tout à fait vrai.

Cela étant dit, bien sûr, jeter un coup d’œil dans l’esprit des pirates aide. Mais sans équipement de sécurité approprié, vous n’êtes aussi bon qu’un soldat sans armes.

Ainsi, avec cet article de blog, nous avons créé une fenêtre pour vous permettre d’examiner les opérations d’un pirate informatique et de comprendre les menaces Web courantes et les techniques de piratage qui les sous-tendent.

Voici les neuf techniques de piratage de sites Web les plus utilisées par les attaquants.

Principales techniques de piratage de sites Web

Le phishing est une méthode par laquelle l’attaquant réplique le site Web d’origine et amène ensuite une victime à utiliser ce faux site Web plutôt que celui d’origine. Une fois que la victime entre ses informations d’identification sur ce site Web, tous les détails sont envoyés à l’attaquant. Cette méthode peut être utilisée pour obtenir des informations de paiement telles que des données de carte de crédit ou des informations personnelles telles que des informations de connexion à des comptes et des sites Web importants.

Un autre type d’ingénierie sociale est l’attaque « appât et interrupteur ». Dans cette technique de piratage, les attaquants achètent des spots publicitaires sur des sites Web fiables et populaires et publient des publicités apparemment légitimes. Une fois les annonces lancées, les utilisateurs cliquent dessus pour se retrouver sur un site Web rempli de logiciels malveillants. Ces logiciels malveillants sont installés sur le système de la victime, puis l’attaquant peut s’exécuter librement dans son système

Attaques DDoS

Le déni de service distribué (DDoS) est principalement utilisé pour faire tomber des sites Web en plantant leurs serveurs. Les attaquants inondent les serveurs du site Web ciblé à l’aide d’ordinateurs zombies ou de réseaux de zombies. Cela submerge les ressources des serveurs et cela se bloque. Dans plusieurs cas, cette attaque a également été utilisée pour voler des informations utilisateur en gelant les formulaires utilisateur. La récente attaque DDoS sur GitHub est un excellent exemple de la gravité de ces attaques.

Attaques par injection de code

L’injection de code est le terme général utilisé pour les attaques qui incluent l’injection de codes malveillants dans les systèmes. Chaque fois qu’il y a une mauvaise gestion des données d’entrée, elles deviennent vulnérables aux attaques par injection de code.

Ces attaques sont possibles lorsque les données d’entrée ou de sortie ne sont pas correctement validées. Une fois qu’un attaquant est capable d’injecter son code dans le système, il peut compromettre l’intégrité et la sécurité du système. Ces attaques peuvent également être utilisées comme un moyen de lancer d’autres attaques car le système est déjà infecté et donc vulnérable.

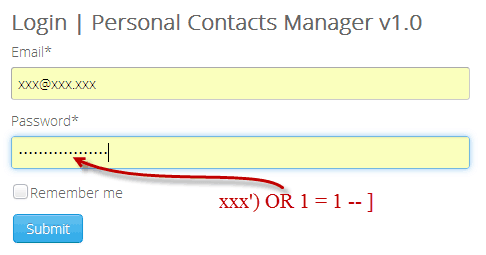

Injection SQL

Cette attaque exploite principalement les vulnérabilités des bibliothèques ou bases de données SQL d’un site Web. Dans le cas où un site Web présente une telle vulnérabilité, les pirates peuvent utiliser des codes SQL simples pour obtenir des informations et des données à partir des bases de données. Ces codes simples incitent le système à les considérer comme des requêtes légitimes, puis donnent accès à sa base de données.

Attaques XSS

Également appelées attaques de script intersite, dans ce type d’attaque, les pirates injectent du code malveillant dans un site Web légitime. Lorsqu’un visiteur entre sur le site Web et utilise ses informations d’identification, toutes les données sont stockées sur le site Web, auxquelles l’attaquant peut accéder à tout moment. Ces attaques peuvent être utilisées efficacement pour voler des données utilisateur et des informations privées.

Il existe deux types d’attaques XSS, les attaques XSS stockées et les attaques XSS réfléchies. Dans les attaques stockées, le script infecté est conservé en permanence sur le serveur. Et l’attaquant peut le récupérer à tout moment. Dans les attaques réfléchies, les scripts sont rejetés sur les serveurs Web sous la forme d’avertissements ou de résultats de recherche. Comme cela rend la demande authentique, le site Web les traite et est infecté

Exploitant les vulnérabilités du plugin

Si vous utilisez WordPress, vous devez vous familiariser avec les plugins (extensions & modules en cas de Magento & Drupal respectivement). Les plugins sont considérés comme les parties les plus vulnérables d’un site Web. Tous les plugins tiers obsolètes ou non sécurisés peuvent être exploités par des attaquants pour prendre le contrôle de votre site Web ou le détruire complètement. La meilleure façon de rester en sécurité est de toujours utiliser des plugins provenant de sources fiables et de toujours garder vos plugins à jour

Force brute

Dans cette technique de piratage, les attaquants essaient plusieurs combinaisons du mot de passe jusqu’à ce que l’une des combinaisons corresponde. Cette méthode est simple à exécuter mais nécessite une énorme puissance de calcul à mettre en œuvre. Plus le mot de passe est long, plus difficile à deviner en utilisant la force brute. Parfois, les attaquants utilisent également des dictionnaires pour accélérer le processus

Usurpation DNS

En utilisant des attaques d’usurpation DNS, les attaquants peuvent forcer les victimes à atterrir sur un faux site Web. Cela se fait en changeant les adresses IP stockées dans le serveur DNS en une adresse qui mène au site Web de l’attaquant. L’empoisonnement du cache DNS est le processus par lequel le serveur DNS local, avec le serveur infecté. Une fois que la victime atterrit sur le faux site Web, l’attaquant peut infecter le système de la victime avec des logiciels malveillants et utiliser d’autres techniques de piratage de site Web pour causer d’autres dommages.

Aussi inoffensive que cela puisse paraître, cette attaque peut efficacement voler toutes vos données importantes. Pendant les sessions de navigation, les sites Web stockent des tonnes de cookies sur votre ordinateur. Ces cookies contiennent de nombreuses informations sensibles, y compris vos identifiants de connexion tels que vos mots de passe ou même vos données de paiement. Si les attaquants mettent la main sur ces cookies, ils peuvent soit voler toutes ces informations, soit les utiliser pour se faire passer pour vous en ligne.

Les attaques ci-dessus sont généralement utilisées contre certaines vulnérabilités que les attaquants exploitent. C’est pourquoi il est crucial de continuer à mettre à jour votre logiciel & d’autres systèmes.

Une fois qu’une vulnérabilité est découverte, il est nécessaire de la corriger avant qu’un attaquant ne l’exploite pour causer des dommages. Les hackers éthiques et les chercheurs en sécurité du monde entier tentent de découvrir de telles failles de sécurité pour s’assurer qu’elles sont corrigées. Le VAPT d’Astra (Test de pénétration d’évaluation de la vulnérabilité &) fait exactement cela.

De plus, vous pouvez rechercher des vulnérabilités connues dans le système / logiciel que vous utilisez en suivant ce site Web: cve.mitre.org

Mesures pour vous protéger contre le piratage

Nous connaissons maintenant les différentes façons dont les attaquants peuvent vous nuire, vous ou votre site Web. Cela nous aidera à comprendre le fonctionnement des attaquants et nous permettra ainsi de prendre des mesures plus efficaces pour nous protéger de ces attaquants. Voici quelques étapes de base pour protéger vos données contre certaines techniques de piratage de sites Web courantes:

- Utilisez des mots de passe forts et des authentifications à 2 facteurs dans la mesure du possible

- Gardez vos plugins et logiciels à jour avec les derniers correctifs de sécurité

- Utilisez des pare-feu puissants pour empêcher les attaques DDoS et bloquer les adresses IP indésirables

- Le maintien d’une bonne désinfection du code peut aider à arrêter les attaques par injection SQL

- Évitez de cliquer sur des liens inconnus ou d’ouvrir des pièces jointes dans des e-mails provenant de sources inconnues

- Des audits de sécurité réguliers pour suivre la sécurité de votre site Web

Les sites Web sont toujours vulnérables à de telles attaques et il faut être vigilant 24 heures sur 24. Pour surveiller la sécurité de votre site Web, le pare-feu de sécurité Astra est la meilleure option pour vous.

Avec leur surveillance constante de votre site Web et un tableau de bord intuitif, vous serez toujours au courant de toute tentative de sabotage de votre site Web.