インターネットを使用していますか? 推測はあなたが行うです。 その後、ハッカーがデータを盗んだり、サービス&ウェブサイトをダウンさせたりするなどのニュースに遭遇したに違いありません。 ここでは、ハッカーが一般的に使用するいくつかのウェブサイ

実際には、ハッキングの統計によると:

- 64%

- 1/131メールにはマルウェアが含まれています

- 毎日4000以上のランサムウェア攻撃が行われています

- 95%の侵害がヒューマンエラーにより発生しています

これらの統計は、控えめに言っても驚くべきものです。

これは、ウェブサイトの所有者が無謀であることを意味するものではありません。 いいえ、彼らは予防措置を取るん。 それはそれだけです-これでは十分ではありません! すべてのウェブサイトやインターネットサービスは、このまたはそのウェブサイトのハッキング技術によって悪用される可能性のある微細な脆弱性を持っています。 これらの脆弱性を時間通りに特定して修正しない限り、セキュリティ保護されていません。

すべてのハックの後、私は多くの不思議を見てきました–”私はこれらのハッカーとウェブサイトのハッキング技術をよく知っていただけであれば、私は成功裏にそれを避けたかもしれません。”

これにはいくつかの真実がありますが、それは完全に真実ではありません。

それはもちろん、ハッカーの心を覗くことは助けになると言われています。 しかし、適切なセキュリティ機器がなければ、あなたは武器のない兵士と同じくらい良いです。

だから、このブログ記事では、ハッカーの操作を調べ、一般的なweb脅威とその背後にあるハッキング技術を理解するためのウィンドウを作成しました。

以下は、攻撃者が使用する9つの最も一般的なウェブサイトのハッキング技術です。

トップウェブサイトのハッキング技術

ソーシャルエンジニアリング(フィッシング、餌付け)

フィッシングは、攻撃者が元のウェブサイトを複製し、被害者に元のウェブサイトではなくこの偽のウェブサイトを使用させる方法です。 被害者がこのwebサイトに資格情報を入力すると、すべての詳細が攻撃者に送信されます。 この方法は、クレジットカードデータなどの支払い情報や、重要なアカウントやwebサイトへのログイン資格情報などの個人情報を取得するために使用

もう一つのタイプの社会工学は’餌とスイッチ’攻撃です。 このハッキング技術では、攻撃者は信頼できる人気のあるwebサイトで広告スポットを購入し、一見合法的な広告を掲載します。 広告が起動されると、ユーザーはマルウェアで満たされているウェブサイト内で自分自身を見つけるためにそれをクリックします。 これらのマルウェアは被害者のシステムにインストールされ、攻撃者はシステム内で自由に実行されます

DDoS攻撃

分散サービス拒否(DDoS)は、主にサーバーをクラッ 攻撃者は、ゾンビコンピュータやボットネットの助けを借りて、ターゲットwebサイトのサーバーをあふれ これは、サーバーのリソースを圧倒し、それがクラッシュします。 いくつかのケースでは、この攻撃は、ユーザーフォームを凍結することによってユーザー情報を盗むためにも使用されました。 GitHubでの最近のDDoS攻撃は、これらの攻撃がどれほど深刻であるかの優れた例です。

コードインジェクション攻撃

コードインジェクションは、悪意のあるコードをシステムに注入することを含む攻撃に使用される一般的な用語です。 入力データの不適切な処理があるたびに、コードインジェクション攻撃に対して脆弱になります。

これらの攻撃は、入力または出力データが適切に検証されていない場合に可能です。 攻撃者が自分のコードをシステムに注入すると、システムの整合性とセキュリティが侵害される可能性があります。 これらの攻撃は、システムがすでに感染しているため、脆弱であるため、さらなる攻撃を開始する方法としても使用できます。

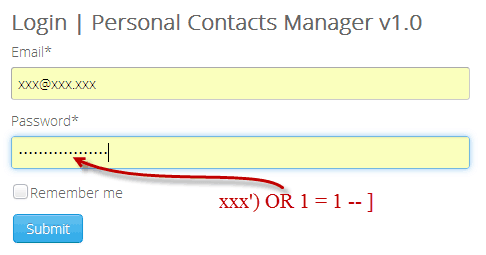

SQLインジェクション

この攻撃は、webサイトのSQLライブラリまたはデータベースの脆弱性を主に悪用します。 Webサイトにこのような脆弱性がある場合、ハッカーは単純なSQLコードを使用してデータベースから情報とデータを取得できます。 これらの単純なコードは、合法的なクエリとしてそれらを考慮するようにシステムをだまし、その後、そのデータベースへのアクセスを与えます。

XSS攻撃

クロスサイトスクリプティング攻撃とも呼ばれ、このタイプの攻撃では、ハッカーが合法的なウェブサイトに悪意のあるコードを注入します。 訪問者がwebサイトにアクセスして資格情報を使用すると、すべてのデータがwebサイト内に保存され、攻撃者はいつでもアクセスできます。 これらの攻撃は、ユーザーデータや個人情報を盗むために効果的に使用できます。

xss攻撃には、格納されたXSS攻撃と反射されたXSS攻撃の2つのタイプがあります。 保存された攻撃では、感染したスクリプトはサーバーに永続的に保持されます。 そして、攻撃者はいつでもそれを取得することができます。 反映された攻撃では、スクリプトは警告または検索結果の形でwebサーバーからバウンスされます。 これにより、リクエストが本物に見えるため、ウェブサイトはそれらを処理し、感染します

プラグインの脆弱性を悪用する

WordPressを使用する場合は、プラグイン(Magento&Drupalの場合は拡張子&モジュール)に精通している必要があります。 プラグインは、ウェブサイトの最も脆弱な部分と考えられています。 古いまたはセキュリティで保護されていないサードパーティ製のプラグインは、攻撃者によって悪用されて、webサイトを制御したり、完全にダウンさせたりする可能性があります。 安全を維持するための最良の方法は、常に信頼できるソースからのプラグインを使用し、常に更新されたプラグインを維持することです

ブルートフォース

このハッキング技術では、攻撃者は組み合わせのいずれかが一致するまでパスワードの複数の組み合わせを試してみてください。 この方法は簡単に実行できますが、実装するには膨大な計算能力が必要です。 パスワードを長くすると、ブルートフォースを使用して推測することが難しくなります。 時には、攻撃者は辞書を使用してプロセスを高速化する

DNSスプーフィング

DNSスプーフィング攻撃を使用することにより、攻撃者は被害者に偽のwebサイトに着陸させることができます。 これは、DNSサーバーに格納されているIPアドレスを、攻撃者のwebサイトにつながるアドレスに変更することによって行われます。 DNSキャッシュポイズニングは、感染したサーバーとローカルDNSサーバーによってプロセスです。 被害者が偽のウェブサイトに着陸すると、攻撃者は被害者のシステムにマルウェアを感染させ、他のウェブサイトのハッキング技術を使用してさら

クッキーの盗難

それが聞こえるように無害な、この攻撃は効果的にすべての重要なデータを盗むことができます。 閲覧セッション中に、ウェブサイトはコンピュータに大量のcookieを保存します。 これらのクッキーには、パスワードや支払いデータなどのログイン資格情報を含む多くの機密情報が含まれています。 攻撃者がこれらのクッキーを手に入れた場合、これらの情報をすべて盗むか、それを使用してオンラインで偽装することができます。

上記の攻撃は、攻撃者が悪用するいくつかの脆弱性に対して一般的に使用されます。 そのため、ソフトウェア&他のシステムを更新し続けることが重要です。

脆弱性が発見されたら、攻撃者が悪用して害を及ぼす前にパッチを適用する必要があります。 世界中の倫理的なハッカーやセキュリティ研究者は、彼らが修正されていることを確認するために、このようなセキュリテ AstraのVAPT(脆弱性評価&侵入テスト)はまさにそれを行います。

さらに、このウェブサイトに従うことで、使用しているシステム/ソフトウェアの既知の脆弱性を調べることができます。cve.mitre.org

ハッキングから身を守るための手順

今、私たちは、攻撃者があなたやあなたのウェブサイトに害を与えることができる様々な方法を知っています。 これは、攻撃者がどのように機能するかを理解するのに役立ち、そのような攻撃者から身を守るためのより効果的な措置を講じることができます。 以下は、いくつかの一般的なウェブサイトのハッキング技術からデータを保護するためのいくつかの基本的な手順です:

- 可能な限り強力なパスワードと2要素認証を使用してください

- プラグインとソフトウェアを最新のセキュリティパッチで更新してください

- 強力なファイヤーウォールを使用してDDoS攻撃を防ぎ、不要なIPアドレスをブロックします

- 適切なコードサニタイズを維持することで、SQLインジェクション攻撃を止めることができます

- 未知のリンクをクリックしたり、未知のソースからの電子メールで添付ファイルを開くことは避けてください

- ウェブサイトのセキュリティを追跡するための定期的なセキュリティ監査

ウェブサイトは常にそのような攻撃に対して脆弱であり、 時計の周りに警戒する。 あなたのウェブサイトのセキュリティを監視するために、Astraのセキュリティファイアウォールはあなたのための最良の選択肢です。

あなたのウェブサイトと直感的なダッシュボードの彼らの一定の監視では、常にあなたのウェブサイトを妨害しようとする試みを認識します。