Nutzen Sie das Internet? Ich vermute, du tust es. Dann müssen Sie auf Nachrichten wie Hacker gestoßen sein, die Daten stehlen und Dienste herunterfahren & Websites. Hier sind einige Website-Hacking-Techniken, die Hacker im Allgemeinen verwenden.

In der Tat, nach Hacking stats:

- 64% 3196>

- 1/131 E-Mails enthalten Malware

- Jeden Tag gibt es mehr als 4000 Ransomware-Angriffe

- 95% der Verstöße sind auf menschliches Versagen zurückzuführen

Diese Statistiken sind, gelinde gesagt, verblüffend.

Dies bedeutet nicht, dass Websitebesitzer rücksichtslos sind. Nein, sie treffen Vorsichtsmaßnahmen. Es ist nur das – das ist nicht genug! Alle Websites und Internetdienste weisen winzige Sicherheitslücken auf, die durch diese oder jene Website-Hacking-Technik missbraucht werden könnten. Wenn Sie diese Sicherheitsanfälligkeiten nicht rechtzeitig identifizieren und patchen, bleiben Sie ungesichert.

Nach jedem Hack habe ich viele Wunder gesehen – „Wenn ich nur besser von diesen Hackern und den Website-Hacking-Techniken gewusst hätte, wäre ich vielleicht erfolgreich ausgewichen.“

Obwohl dies etwas Wahres enthält, ist es nicht ganz wahr.

Davon abgesehen hilft es natürlich, in die Köpfe von Hackern zu schauen. Aber ohne angemessene Sicherheitsausrüstung sind Sie nur so gut wie ein waffenloser Soldat.

Mit diesem Blogbeitrag haben wir ein Fenster erstellt, in dem Sie die Vorgänge eines Hackers untersuchen und gängige Webbedrohungen und die dahinter stehenden Hacking-Techniken verstehen können.

Im Folgenden finden Sie die neun häufigsten Website-Hacking-Techniken, die von Angreifern verwendet werden.

Top-Website-Hacking-Techniken

Social Engineering (Phishing, Hetze)

Phishing ist eine Methode, bei der der Angreifer die ursprüngliche Website repliziert und dann ein Opfer dazu bringt, diese gefälschte Website anstelle der ursprünglichen zu verwenden. Sobald das Opfer seine Anmeldeinformationen auf dieser Website eingibt, werden alle Details an den Angreifer gesendet. Mit dieser Methode können Zahlungsinformationen wie Kreditkartendaten oder persönliche Informationen wie Anmeldeinformationen für wichtige Konten und Websites abgerufen werden.

Eine andere Art von Social Engineering ist der ‚Bait and Switch‘-Angriff. Bei dieser Hacking-Technik kaufen Angreifer Werbespots auf vertrauenswürdigen und beliebten Websites und schalten scheinbar legitime Anzeigen. Sobald die Anzeigen gestartet werden, Benutzer klicken Sie darauf, nur um sich in einer Website zu finden, die mit Malware gefüllt ist. Diese Malware wird auf dem System des Opfers installiert und dann hat der Angreifer einen freien Lauf in seinem System

DDoS-Angriffe

Distributed Denial of Service (DDoS) wird hauptsächlich verwendet, um Websites durch Absturz ihrer Server herunterzufahren. Angreifer überfluten die Server der Zielwebsite mit Hilfe von Zombie-Computern oder Botnets. Dies überfordert die Ressourcen der Server und stürzt ab. In mehreren Fällen wurde dieser Angriff auch verwendet, um Benutzerinformationen zu stehlen, indem die Benutzerformulare eingefroren wurden. Der jüngste DDoS-Angriff auf GitHub ist ein hervorragendes Beispiel dafür, wie schwerwiegend diese Angriffe sein können.

Code Injection-Angriffe

Code Injection ist der allgemeine Begriff für Angriffe, die das Injizieren von Schadcodes in Systeme umfassen. Immer wenn Eingabedaten nicht ordnungsgemäß verarbeitet werden, werden sie anfällig für Code-Injection-Angriffe.

Diese Angriffe sind möglich, wenn Eingabe- oder Ausgabedaten nicht ordnungsgemäß validiert werden. Sobald ein Angreifer in der Lage ist, seinen Code in das System einzufügen, kann er die Integrität und Sicherheit des Systems gefährden. Diese Angriffe können auch verwendet werden, um weitere Angriffe zu starten, da das System bereits infiziert und somit anfällig ist.

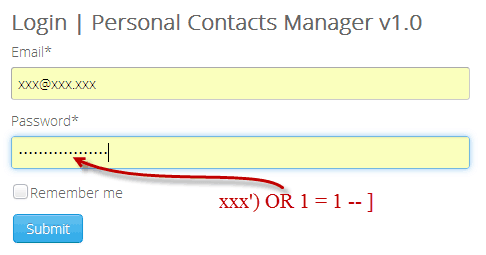

SQL Injection

Dieser Angriff nutzt hauptsächlich Sicherheitslücken in den SQL-Bibliotheken oder Datenbanken einer Website aus. Falls eine Website eine solche Sicherheitsanfälligkeit aufweist, Hacker können einfache SQL-Codes verwenden, um Informationen und Daten aus den Datenbanken abzurufen. Diese einfachen Codes verleiten das System dazu, sie als legitime Abfragen zu betrachten und dann Zugriff auf seine Datenbank zu gewähren.

XSS-Angriffe

Auch als Cross-Site-Scripting-Angriffe bekannt, injizieren Hacker bei dieser Art von Angriff bösartigen Code in eine legitime Website. Wenn ein Besucher die Website betritt und seine Anmeldeinformationen verwendet, werden alle Daten auf der Website gespeichert, auf die der Angreifer jederzeit zugreifen kann. Diese Angriffe können effektiv genutzt werden, um Benutzerdaten und private Informationen zu stehlen.

Es gibt zwei Arten von XSS-Angriffen, gespeicherte XSS-Angriffe und reflektierte XSS-Angriffe. Bei gespeicherten Angriffen wird das infizierte Skript dauerhaft auf dem Server gespeichert. Und der Angreifer kann es jederzeit abrufen. Bei reflektierten Angriffen werden die Skripte in Form von Warnungen oder Suchergebnissen von Webservern zurückgeworfen. Da die Anfrage dadurch authentisch aussieht, verarbeitet die Website sie und wird infiziert

Ausnutzung von Plugin-Schwachstellen

Wenn Sie WordPress verwenden, müssen Sie mit Plugins vertraut sein (Erweiterungen & Module bei Magento & Drupal jeweils). Plugins gelten als die am stärksten gefährdeten Teile einer Website. Veraltete oder ungesicherte Plugins von Drittanbietern können von Angreifern ausgenutzt werden, um die Kontrolle über Ihre Website zu übernehmen oder sie ganz herunterzufahren. Der beste Weg, um sicher zu gehen, besteht darin, immer Plugins aus vertrauenswürdigen Quellen zu verwenden und Ihre Plugins immer auf dem neuesten Stand zu halten

Brute Force

Bei dieser Hacking-Technik versuchen die Angreifer mehrere Kombinationen des Passworts, bis eine der Kombinationen übereinstimmt. Diese Methode ist einfach auszuführen, erfordert jedoch eine enorme Rechenleistung. Je länger das Passwort, desto schwieriger ist es, mit Brute-Force zu erraten. Manchmal verwenden Angreifer auch Wörterbücher, um den Prozess zu beschleunigen

DNS-Spoofing

Durch DNS-Spoofing-Angriffe können Angreifer Opfer dazu zwingen, auf einer gefälschten Website zu landen. Dazu werden die im DNS-Server gespeicherten IP-Adressen in eine Adresse geändert, die zur Website des Angreifers führt. DNS-Cache-Vergiftung ist der Prozess, durch den der lokale DNS-Server mit dem infizierten Server. Sobald das Opfer auf der gefälschten Website landet, kann der Angreifer das System des Opfers mit Malware infizieren und andere Website-Hacking-Techniken verwenden, um weiteren Schaden zu verursachen.

Cookie-Diebstahl

So harmlos es auch klingt, dieser Angriff kann alle Ihre wichtigen Daten effektiv stehlen. Während der Browsersitzungen speichert Websites Tonnen von Cookies auf Ihrem Computer. Diese Cookies enthalten viele sensible Informationen, einschließlich Ihrer Anmeldeinformationen wie Ihre Passwörter oder sogar Ihre Zahlungsdaten. Wenn die Angreifer diese Cookies in die Hände bekommen, können sie entweder alle diese Informationen stehlen oder sie verwenden, um sich online als Sie auszugeben.

Die oben genannten Angriffe werden im Allgemeinen gegen eine Sicherheitsanfälligkeit verwendet, die die Angreifer ausnutzen. Deshalb ist es wichtig, die Aktualisierung Ihrer Software zu halten & andere Systeme.

Sobald eine Sicherheitsanfälligkeit entdeckt wurde, muss sie behoben werden, bevor ein Angreifer sie ausnutzt, um Schaden anzurichten. Ethische Hacker und Sicherheitsforscher auf der ganzen Welt versuchen, solche Sicherheitslücken zu entdecken, um sicherzustellen, dass sie behoben werden. Astra’s VAPT (Vulnerability Assessment & Penetration Testing) macht genau das.

Darüber hinaus können Sie bekannte Schwachstellen in dem System / der Software, die Sie verwenden, nachschlagen, indem Sie dieser Website folgen: cve.mitre.org

Schritte, um sich vor Hackern zu schützen

Jetzt kennen wir die verschiedenen Möglichkeiten, wie Angreifer Ihnen oder Ihrer Website Schaden zufügen können. Dies hilft uns zu verstehen, wie Angreifer arbeiten, und ermöglicht es uns, effektivere Schritte zu unternehmen, um uns vor solchen Angreifern zu schützen. Im Folgenden finden Sie einige grundlegende Schritte zum Schutz Ihrer Daten vor einigen gängigen Website-Hacking-Techniken:

- Verwenden Sie nach Möglichkeit sichere Passwörter und 2-Faktor-Authentifizierungen

- Halten Sie Ihre Plugins und Software mit den neuesten Sicherheitspatches auf dem neuesten Stand

- Verwenden Sie starke Firewalls, um DDoS-Angriffe zu verhindern und unerwünschte IP-Adressen zu blockieren

- Die ordnungsgemäße Code-Bereinigung kann dazu beitragen, SQL-Injection-Angriffe zu stoppen

- Regelmäßige Sicherheitsaudits, um die Sicherheit Ihrer Website im Auge zu behalten

Websites sind immer anfällig für solche Angriffe und man braucht rund um die Uhr wachsam sein. Um die Sicherheit Ihrer Website zu überwachen, ist die Sicherheitsfirewall von Astra die beste Option für Sie.

Mit der ständigen Überwachung Ihrer Website und einem intuitiven Dashboard werden Sie immer über Versuche informiert, Ihre Website zu sabotieren.