você usa a internet? Acho que sim. Então você deve ter encontrado notícias como hackers roubando dados e derrubando sites de serviços &. Aqui estão algumas técnicas de hacking de sites que os hackers geralmente usam.

de fato, de acordo com estatísticas de hacking:

- 64% de empresas de admitir-se a enfrentar ataques na web

- 1/131 e-mails contêm malware neles

- a Cada dia há 4000+ ataques de ransomware ocorrendo

- 95% de violações de acontecer devido a erros humanos

Estas estatísticas são alarmantes, para dizer o mínimo.Isso não significa que os proprietários de sites sejam imprudentes. Não, eles tomam precauções. É só isso – isso não é suficiente! Todos os sites e serviços de internet têm vulnerabilidades mínimas que podem ser abusadas por esta ou aquela técnica de hacking de sites. A menos que você identifique e corrija essas vulnerabilidades a tempo, você permanece inseguro.

depois de cada hack, eu vi muitos se perguntar – “se eu soubesse melhor desses hackers e das técnicas de hacking do site, Eu poderia ter evitado com sucesso.”

embora isso tenha alguma verdade, não é inteiramente verdade.

dito isso, é claro, espreitar na mente dos hackers ajuda. Mas sem equipamento de segurança adequado, você é tão bom quanto um soldado sem armas.Portanto, com esta postagem do blog, criamos uma janela para você examinar as operações de um hacker e entender as ameaças comuns da web e as técnicas de hacking por trás deles.

abaixo estão as nove técnicas de hacking de sites mais comuns usadas por invasores.

principais técnicas de Hacking de sites

engenharia Social (Phishing, Baiting)

Phishing é um método em que o invasor replica o site original e leva a vítima a usar este site falso em vez do original. Assim que a vítima inserir suas credenciais neste site, todos os detalhes serão enviados ao invasor. Este método pode ser usado para obter informações de pagamento, como dados de cartão de crédito ou informações pessoais, como credenciais de login para contas e sites importantes.

outro tipo de engenharia social é o ataque de’ isca e troca’. Nesta técnica de hacking, os invasores compram anúncios em sites confiáveis e populares e colocam anúncios aparentemente legítimos. Uma vez que os anúncios são lançados, os usuários clicam nele apenas para se encontrarem dentro de um site cheio de malware. Esses malwares são instalados no sistema da vítima e, em seguida, o invasor tem uma execução gratuita em seu sistema

ataques DDoS

negação de serviço distribuída (DDoS) é usado principalmente para derrubar sites travando seus servidores. Os invasores inundam os servidores do site direcionado com a ajuda de computadores zumbis ou botnets. Isso sobrecarrega os recursos dos servidores e trava. Em vários casos, esse ataque também foi usado para roubar informações do Usuário congelando os formulários do Usuário. O recente ataque DDoS no GitHub é um excelente exemplo de quão severos esses ataques podem ser.

Código de ataques de injeção de

injeção de Código é o termo geral usado para ataques, que incluem injetando códigos maliciosos em sistemas. Sempre que há manipulação inadequada de dados de entrada, torna-se vulnerável a ataques de injeção de código.

esses ataques são possíveis quando os dados de entrada ou saída não são validados corretamente. Uma vez que um invasor é capaz de injetar seu código no sistema, ele pode comprometer a integridade e a segurança do sistema. Esses ataques também podem ser usados como uma forma de lançar novos ataques, uma vez que o sistema já está infectado e, portanto, vulnerável.

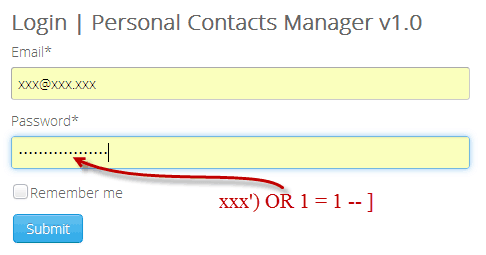

SQL Injection

este ataque explora principalmente vulnerabilidades nas bibliotecas ou bancos de dados SQL de um site. Caso um site tenha essa vulnerabilidade, os hackers podem usar códigos SQL simples para obter informações e dados dos bancos de dados. Esses códigos simples induzem o sistema a considerá-los como consultas legítimas e, em seguida, dão acesso ao seu banco de dados.

ataques XSS

também conhecidos como ataques de script entre sites, nesse tipo de ataque, os hackers injetam código malicioso em um site legítimo. Quando um visitante entra no site e usa suas credenciais, todos os dados são armazenados no site, que o invasor pode acessar a qualquer momento. Esses ataques podem ser efetivamente usados para roubar dados do Usuário e informações privadas.

existem dois tipos de ataques XSS, ataques XSS armazenados e ataques XSS refletidos. Em ataques armazenados, o script infectado é mantido permanentemente no servidor. E o atacante pode recuperá-lo a qualquer momento. Nos ataques refletidos, os scripts são devolvidos aos servidores da web na forma de avisos ou resultados de pesquisa. Como isso faz com que a solicitação pareça autêntica, o site os processa e é infectado

explorando vulnerabilidades de plug-ins

se você usa o WordPress, deve estar familiarizado com plugins (extensões & módulos no caso de Magento & Drupal respectivamente). Plugins são considerados como as partes mais vulneráveis de um site. Quaisquer plugins de terceiros desatualizados ou não seguros podem ser explorados por invasores para assumir o controle do seu site ou derrubá-lo completamente. A melhor maneira de se manter seguro é sempre usar plug-ins de fontes confiáveis e sempre manter seus plug-ins atualizados

Força bruta

nesta técnica de hacking, os invasores tentam várias combinações da senha até que uma das combinações corresponda. Este método é simples de executar, mas requer enorme poder de computação para implementar. Mais longa a senha, mais difícil é adivinhar usando Força bruta. Às vezes, os invasores também usam dicionários para acelerar o processo

falsificação de DNS

usando ataques de falsificação de DNS, os invasores podem forçar as vítimas a pousar em um site falso. Isso é feito alterando os endereços IP armazenados no servidor DNS para um endereço que leva ao site do invasor. DNS cache poisoning é o processo pelo qual o servidor DNS local, com o servidor infectado. Uma vez que a vítima pousa no site falso, o invasor pode infectar o sistema da vítima com malware e usar outras técnicas de hacking de sites para causar mais danos.

por mais inofensivo que pareça, este ataque pode efetivamente roubar todos os seus dados importantes. Durante as sessões de navegação, os sites armazenam toneladas de cookies no seu computador. Esses cookies contêm muitas informações confidenciais, incluindo suas credenciais de login, como suas senhas ou até mesmo seus dados de pagamento. Se os invasores colocarem as mãos nesses cookies, eles podem roubar todas essas informações ou usá-las para se passar por você online.

os ataques acima são geralmente usados contra alguma vulnerabilidade que os invasores exploram. É por isso que é crucial continuar atualizando seu software & outros sistemas.

uma vez que uma vulnerabilidade é descoberta, é necessário corrigi-la antes que um invasor a explore para causar danos. Hackers éticos e pesquisadores de segurança em todo o mundo tentam descobrir essas lacunas de segurança para garantir que elas sejam corrigidas. O VAPT do Astra (avaliação de vulnerabilidade & testes de penetração) faz exatamente isso.

Além disso, você pode procurar vulnerabilidades conhecidas do sistema/software que você está usando o seguinte site: cve.mitre.org

Passos para proteger-se de ficar cortado

Agora vamos conhecer as várias formas atacantes podem prejudicar você ou seu site. Isso nos ajudará a entender como os atacantes funcionam e, assim, nos permitirá tomar medidas mais eficazes para nos proteger de tais atacantes. Abaixo estão algumas etapas básicas para proteger seus dados de algumas técnicas comuns de hacking de sites:

- Use senhas fortes e 2-fator de autenticações, sempre que possível,

- Manter seus plugins e softwares atualizados com os últimos patches de segurança

- Use forte firewalls para evitar os ataques DDoS e bloco de endereços IP indesejados

- Manutenção de código adequada higienização pode ajudar a impedir ataques de injeção de SQL

- Evite clicar em qualquer um desconhecido links ou abrir anexos de e-mail provenientes de origens desconhecidas

- Regularmente auditorias de segurança para manter o controle de seu segurança do site

Sites são sempre vulneráveis a tais ataques e as necessidades de um para estar vigilante 24 horas por dia. Para monitorar a segurança do seu site, o Firewall de segurança do Astra é a melhor opção para você.

com o monitoramento constante do seu site e um painel intuitivo, você sempre estará ciente de qualquer tentativa de sabotar seu site.