használja az internetet? Gondolom, igen. Akkor biztosan találkozott olyan hírekkel, mint például a hackerek, akik adatokat lopnak és szolgáltatásokat hoznak le & webhelyek. Íme néhány weboldal hackelési technika, amelyet a hackerek általában használnak.

valójában a hacker statisztikák szerint:

- 64% a vállalatok elismerik, hogy szembe webes támadások

- 1/131 e-mailek tartalmaznak malware bennük

- minden nap Vannak 4000+ ransomware támadások zajlik

- 95% – os jogsértések történnek miatt emberi hibák

ezek a statisztikák megdöbbentő, hogy mondjuk a legkevésbé.

ez nem azt jelenti, hogy a weboldal tulajdonosai vakmerőek. Nem, óvintézkedéseket tesznek. Csak ez – ez nem elég! Minden webhelynek és internetes szolgáltatásnak vannak olyan apró sérülékenységei, amelyekkel ez vagy az a webhely hackelési technikája visszaélhet. Ha nem azonosítja és javítja ezeket a sebezhetőségeket időben, akkor nem biztonságos marad.

minden hackelés után sok csodát láttam – “ha jobban tudtam volna ezekről a hackerekről és a weboldal hackelési technikáiról, talán sikeresen elkerültem volna.”

bár ennek van némi igazsága, nem teljesen igaz.

ennek ellenére természetesen segít a hackerek elméjébe kukucskálni. De megfelelő biztonsági felszerelés nélkül csak olyan jó vagy, mint egy fegyvertelen katona.

szóval, ez a blogbejegyzés, hoztunk létre egy ablakot, hogy vizsgálja meg a műveletek egy hacker, és megérteni a közös webes fenyegetések és a hacker technikák mögöttük.

az alábbiakban bemutatjuk a támadók által használt kilenc leggyakoribb webhely-hackelési technikát.

Top Website Hacking Techniques

Social engineering (adathalászat, csali)

az adathalászat olyan módszer, amelynek során a támadó megismétli az eredeti weboldalt, majd arra készteti az áldozatot, hogy ezt a hamis weboldalt használja az eredeti helyett. Amint az áldozat beírja hitelesítő adatait erre a weboldalra, minden részletet elküldünk a támadónak. Ez a módszer használható fizetési információk, például hitelkártya-adatok vagy személyes adatok, például a fontos fiókok és webhelyek bejelentkezési adatainak megszerzésére.

a szociális tervezés egy másik típusa a ‘bait and switch’ támadás. Ebben a hackelési technikában a támadók megbízható és népszerű webhelyeken vásárolnak hirdetési helyeket, és látszólag legit hirdetéseket tesznek fel. A hirdetések elindítása után a felhasználók csak arra kattintanak, hogy egy rosszindulatú programokkal teli webhelyen találják magukat. Ezeket a rosszindulatú programokat telepítik az áldozat rendszerére, majd a támadó szabadon fut a rendszerükön belül

DDoS támadások

az elosztott szolgáltatásmegtagadást (DDoS) elsősorban webhelyek lebontására használják a szerverek összeomlásával. A támadók zombi számítógépek vagy botnetek segítségével elárasztják a megcélzott webhely szervereit. Ez túlterheli a szerverek erőforrásait, és összeomlik. Számos esetben ezt a támadást a felhasználói űrlapok befagyasztásával a felhasználói információk ellopására is felhasználták. A GitHub elleni közelmúltbeli DDoS támadás kiváló példa arra, hogy ezek a támadások milyen súlyosak lehetnek.

Kódinjekciós támadások

Kódinjekció az általános kifejezés, amelyet olyan támadásokra használnak, amelyek magukban foglalják a rosszindulatú kódok rendszerekbe történő befecskendezését. Ha a bemeneti adatok nem megfelelő kezelése történik, akkor sebezhetővé válik a kódinjekciós támadásokkal szemben.

ezek a támadások akkor lehetségesek, ha a bemeneti vagy kimeneti adatokat nem megfelelően érvényesítik. Ha a támadó be tudja fecskendezni a kódját a rendszerbe, veszélyeztetheti a rendszer integritását és biztonságát. Ezek a támadások további támadások indítására is felhasználhatók, mivel a rendszer már fertőzött és így sebezhető.

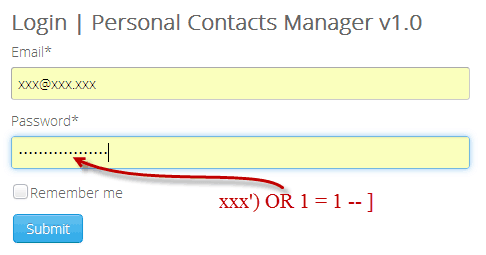

SQL Injection

ez a támadás nagymértékben kihasználja a webhely SQL könyvtárainak vagy adatbázisainak sebezhetőségét. Abban az esetben, ha egy webhely ilyen sérülékenységgel rendelkezik, a hackerek egyszerű SQL kódokat használhatnak az adatbázisokból származó információk és adatok megszerzéséhez. Ezek az egyszerű kódok becsapják a rendszert, hogy legitim lekérdezéseknek tekintsék őket, majd hozzáférést biztosítsanak az adatbázisához.

XSS támadások

más néven Cross-Site Scripting támadások, az ilyen típusú támadás, hackerek fecskendeznek rosszindulatú kódot egy legit honlapján. Amikor egy látogató belép a webhelyre, és használja a hitelesítő adatait, minden adatot a webhelyen tárol, amelyhez a támadó bármikor hozzáférhet. Ezek a támadások hatékonyan felhasználhatók felhasználói adatok és személyes adatok ellopására.

kétféle XSS támadás létezik, a tárolt XSS támadások és a tükrözött XSS támadások. Tárolt támadások esetén a fertőzött parancsfájl véglegesen a kiszolgálón marad. A támadó bármikor visszaszerezheti. Tükrözött támadások esetén a szkriptek figyelmeztetések vagy keresési eredmények formájában visszapattannak a webszerverekről. Mivel ez teszi a kérést hitelesnek, a weboldal feldolgozza őket, és megfertőződik

kihasználva a plugin sebezhetőségét

ha WordPress-t használ, akkor ismernie kell a plugineket (bővítmények & modulok a Magento & Drupal esetében). A beépülő modulokat a webhely legsebezhetőbb részeinek tekintik. Bármely elavult vagy nem biztonságos harmadik féltől származó beépülő modult kihasználhatnak a támadók, hogy átvegyék az irányítást webhelye felett, vagy teljesen lebontsák. A biztonság megőrzésének legjobb módja az, ha mindig megbízható forrásokból származó bővítményeket használ, és mindig frissíti a bővítményeket

Brute force

ebben a hackelési technikában a támadók a jelszó több kombinációját próbálják ki, amíg az egyik kombináció meg nem egyezik. Ez a módszer egyszerűen végrehajtható,de hatalmas számítási teljesítményt igényel. Hosszabb a jelszó, keményebb kitalálni a nyers erő. Néha a támadók szótárakat is használnak a folyamat felgyorsítására

DNS-hamisítás

DNS-hamisító támadások használatával a támadók arra kényszeríthetik az áldozatokat, hogy egy hamis webhelyre szálljanak le. Ez úgy történik, hogy a DNS-kiszolgálón tárolt IP-címeket olyan címre változtatja, amely a támadó webhelyére vezet. DNS cache mérgezés az a folyamat, amellyel a helyi DNS-kiszolgáló, a fertőzött szerver. Amint az áldozat a hamis webhelyre kerül, a támadó megfertőzheti az áldozat rendszerét rosszindulatú programokkal, és más webhely-hackelési technikákat használhat további károk okozására.

Cookie-lopás

ártalmatlan, mint amilyennek hangzik, ez a támadás hatékonyan ellopja az összes fontos adatot. A böngészési munkamenetek során a webhelyek rengeteg cookie-t tárolnak a számítógépén. Ezek a sütik sok érzékeny információt tartalmaznak, beleértve a bejelentkezési adatokat, például a jelszavakat vagy akár a fizetési adatokat. Ha a támadók megkapják a kezüket ezekre a sütikre, akkor ellophatják ezeket az információkat, vagy felhasználhatják online megszemélyesítésére.

a fenti támadásokat általában a támadók által kihasznált sebezhetőségek ellen használják. Ezért fontos, hogy folyamatosan frissítse a szoftvert & más rendszerek.

ha egy biztonsági rést felfedeztek, ki kell javítani, mielőtt a támadó kihasználja, hogy kárt okozzon. Az etikus hackerek és a biztonsági kutatók szerte a világon megpróbálják felfedezni az ilyen biztonsági réseket, hogy biztosítsák azok kijavítását. Az Astra Vapt (Vulnerability Assessment & Penetration Testing) pontosan ezt teszi.

ezenkívül a webhely követésével megkeresheti az Ön által használt rendszer/szoftver ismert sérülékenységeit: cve.mitre.org

lépések, hogy megvédje magát a feltöréstől

most már tudjuk, hogy a támadók hogyan károsíthatják Önt vagy webhelyét. Ez segít megérteni, hogyan működnek a támadók, és így lehetővé teszi számunkra, hogy hatékonyabb lépéseket tegyünk az ilyen támadókkal szembeni védelem érdekében. Az alábbiakban bemutatunk néhány alapvető lépést az adatok védelmére néhány általános webhely-hackelési technikától:

- használjon erős jelszavakat és 2-faktoros hitelesítést, ahol csak lehetséges

- tartsa naprakészen a bővítményeket és szoftvereket a legújabb biztonsági javításokkal

- használjon erős tűzfalakat a DDoS támadások megelőzésére és a nem kívánt IP-címek blokkolására

- A megfelelő kódfertőtlenítés segíthet megállítani az SQL injekciós támadásokat

- kerülje az ismeretlen hivatkozásokra való kattintást vagy az ismeretlen forrásokból származó e-mailekben lévő mellékletek megnyitását

- rendszeres biztonsági ellenőrzések a webhely biztonságának nyomon követésére

a webhelyek mindig sebezhetőek az ilyen támadásokkal szemben hogy éber legyen éjjel-nappal. A webhely biztonságának figyelemmel kíséréséhez az Astra biztonsági tűzfala a legjobb megoldás az Ön számára.

a webhely folyamatos figyelemmel kísérésével és az intuitív irányítópulttal mindig tisztában lesz a webhely szabotálására irányuló kísérletekkel.