Il est toujours une préoccupation des utilisateurs de surfer sur Internet en toute confidentialité. Cependant, surfer sur les systèmes d’exploitation habituels ne peut pas fournir la sécurité souhaitée. Il n’y a pas à s’inquiéter, Linux est parmi les systèmes d’exploitation les plus privés disponibles. Donc, dans ce blog, nous listerons les meilleures distributions Linux pour la confidentialité.

- Meilleures distributions Linux pour la confidentialité – 2022

- Qubes OS

- Tails – Système Linux Incognito

- Whonix Linux for Security

- Kali Linux

- Linux Kodachi pour la confidentialité

- BlackArch Linux – Tests de sécurité

- Parrot OS – pour les experts en sécurité

- Discreete Linux

- Alpine Linux

- PureOS pour la confidentialité

Meilleures distributions Linux pour la confidentialité – 2022

La liste ci-dessous est entièrement basée sur les avis des utilisateurs, les fonctionnalités, la sécurité, la confidentialité et l’accessibilité de ces distributions Linux.

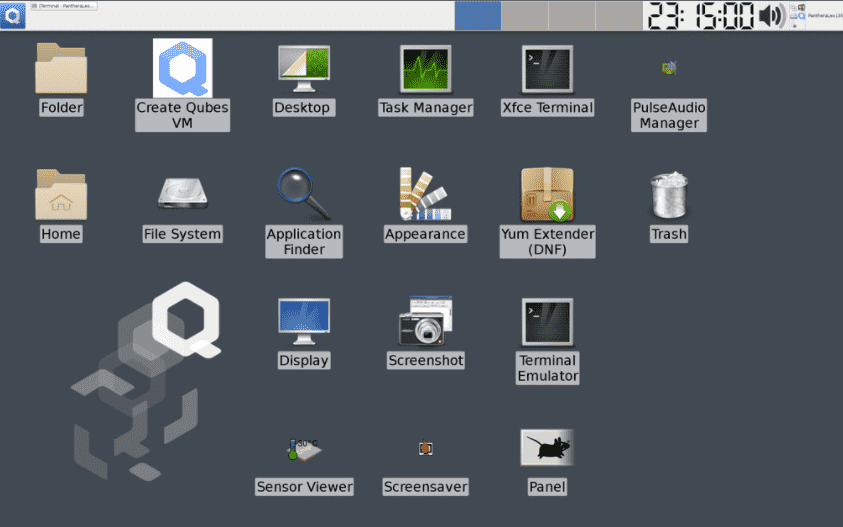

Qubes OS

Qubes OS est un système d’exploitation mono-utilisateur basé sur un logiciel indépendant et open source. Assurer la sécurité par l’isolement est l’un des principaux objectifs de Qubes OS (système d’exploitation de bureau axé sur la sécurité).

Dans Qubes, Nous pouvons séparer les contrôleurs matériels en domaines fonctionnels (par ex., domaines de contrôleur USB, domaines de réseau). En revanche, les domaines avec différents niveaux de confiance peuvent décider de la vie numérique de l’utilisateur, et il existe deux dimensions principales de l’isolation du système d’exploitation Qubes. De cette façon, nous pouvons exécuter chaque domaine séparément dans une machine virtuelle.

Par défaut, Qubes n’est pas un système multi-utilisateurs et cette machine virtuelle dispose d’un accès root sans mot de passe, c’est-à-dire sudo sans mot de passe. Bien que le démarrage sécurisé UEFI ne soit pas pris en charge, il n’est pas considéré comme un risque de sécurité majeur.

Caractéristiques du système d’exploitation Qubes

- Grâce à des techniques de virtualisation avancées sur d’autres machines physiques, différents logiciels sont dotés d’une forte isolation.

- Le système de modèles permet aux utilisateurs de partager des fichiers racine sans sacrifier la sécurité.

- Qubes OS est libre de modifier, copier et utiliser.

- Qubes U2F Proxy nous permet d’utiliser ses outils d’authentification à deux facteurs sans exposer le navigateur Web à l’ensemble de la pile USB.

- Pour le stockage de clés privées, le GPG divisé est utilisé.

- L’isolement des contrôleurs USB et des cartes réseau permet une manipulation sécurisée des périphériques.

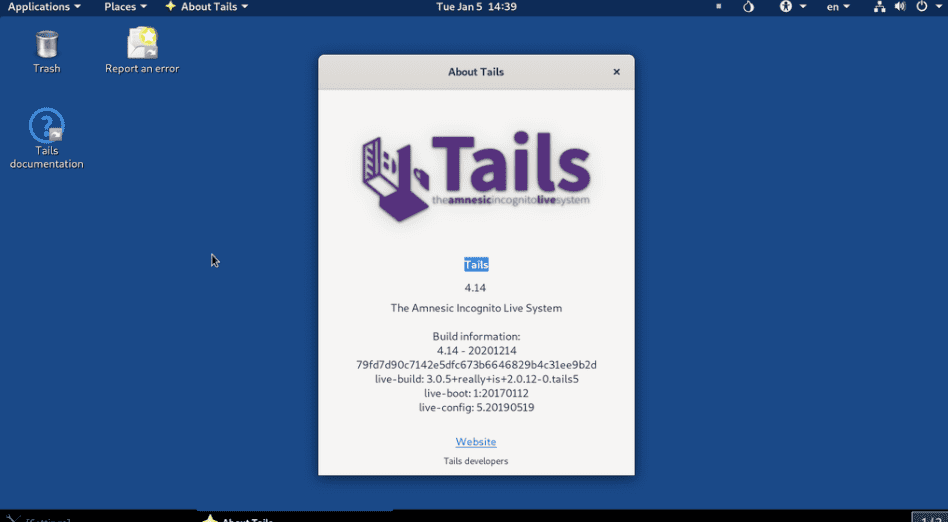

Tails – Système Linux Incognito

Le système Live Incognito amnésique, c’est-à-dire Tails, est un type de système d’exploitation qui protège notre système de la censure et de la surveillance. Tails est une distribution Linux basée sur Debian axée sur la sécurité dont le but principal est de maintenir l’anonymat et la confidentialité. Grâce à Tor, nous pouvons bloquer toute connexion non anonyme et forcer toutes ses connexions sortantes et entrantes à partir. Ce système d’exploitation est conçu pour fonctionner comme un USB en direct ou un DVD en direct. Aucune empreinte numérique ne sera laissée sur la machine à moins qu’il ne soit explicitement demandé de laisser une empreinte.

Tails fournit plusieurs applications pour communiquer en toute sécurité et travailler avec des documents sensibles. Vous pouvez également l’exécuter en tant que machine virtuelle avec des risques de sécurité supplémentaires. Tails est livré avec un démarrage sécurisé UEFI. La distribution Tails dépend du système d’exploitation sous-jacent pour fournir le niveau de sécurité que les utilisateurs individuels ne peuvent pas atteindre. Pour continuer à servir la communauté Linux et rester indépendant, le projet Tails compte beaucoup sur les dons et la participation.

Caractéristiques de Tails

- Tails utilise le réseau tor pour éviter la censure et protéger notre vie privée en ligne.

- Tails ne laisse aucune trace lorsque l’ordinateur est arrêté.

- Les paramètres par défaut de Tails sont sûrs et prêts à l’emploi.

- Avec la distribution Tails, les utilisateurs peuvent effectuer des transactions de crypto-monnaie sécurisées avec un portefeuille Bitcoin intégré.

- Tails inclut l’outil d’audit sans fil Aircrack-NG.

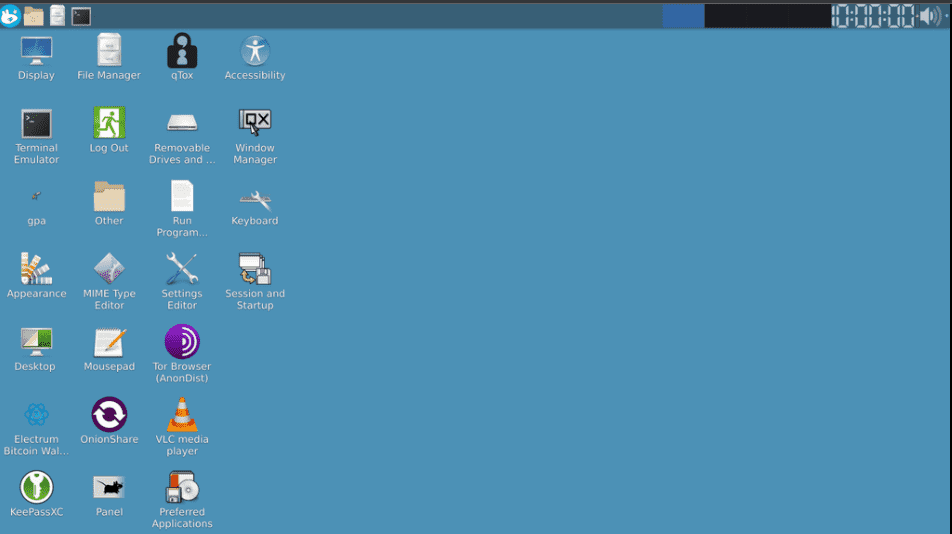

Whonix Linux for Security

Whonix est un logiciel conçu pour créer l’anonymat et la confidentialité en aidant les utilisateurs à exécuter des applications de manière anonyme. Vous pouvez exécuter Whonix sur le système Linux Debian, qui utilise deux machines virtuelles telles que la « passerelle » Tor et la « station de travail ». »Il travaille actuellement sur un environnement de bureau unifié.

Whonix apprécie sincèrement les contributions et les dons pour soutenir les efforts continus du projet et encourage les utilisateurs à fournir des commentaires sur leurs expériences.

Caractéristiques de Whonix

- Les utilisateurs de Whonix peuvent installer LKRG, ou Linux Kernel Runtime Guard, en tant que module de noyau. Ce module effectue des vérifications de l’intégrité d’exécution du noyau Linux pour détecter les exploits et les vulnérabilités de sécurité.

- L’e-mail PGP Mozilla Thunderbird est préinstallé sur cette distribution.

- Le système d’exploitation choisit un hôte invité/ innovant pour empêcher les fuites DNS, IP et masquer les identités derrière les mandataires anonymes des utilisateurs.

- Whonix assure une messagerie instantanée complète et une navigation Web anonyme via la messagerie instantanée de Tox et l’application de navigateur Tor.

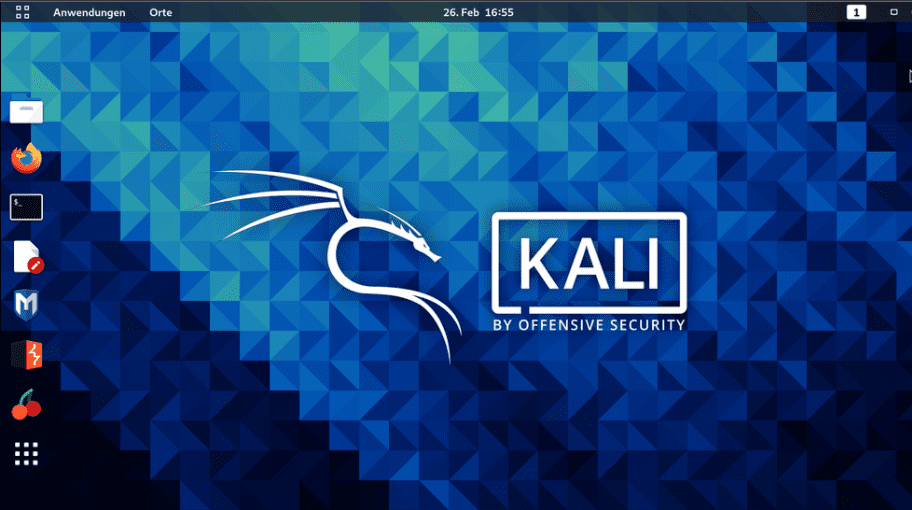

Kali Linux

Kali Linux dispose d’une large gamme d’utilitaires et d’outils pour les tests de pénétration. Les chercheurs en sécurité, les hackers éthiques et les pentesteurs du monde entier font confiance à cette distribution pour ses nombreux outils. De la collecte d’informations au reporting final, Kali Linux permet aux professionnels de l’informatique et de la sécurité d’évaluer la sécurité de leurs systèmes.

Cette distribution porte le nom de la déesse hindoue « Kali ». Les utilisateurs peuvent l’exécuter sur des appareils ARM comme Raspberry Pi. La suite de formation de Kali Linux est disponible sur son site Web sous le nom de Dojo.

Fonctionnalités de Kali Linux

- Toutes les ressources liées à la formation de Kali Linux sont disponibles gratuitement sur son site Web.

- Le mode « forensic » de cette distribution le rend parfait pour le travail médico-légal.

- Les utilisateurs peuvent personnaliser et automatiser l’installation de Kali Linux sur leur réseau.

- Kali Linux avec live-builds offre une flexibilité en offrant une personnalisation complète.

- Kali Linux protège les données de peinture sensibles contre le vol, la falsification, la perte, etc., avec chiffrement complet du disque LUKS.

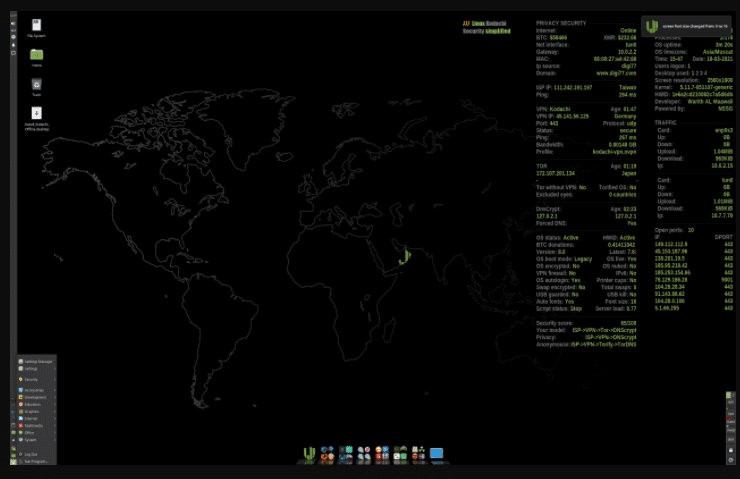

Linux Kodachi pour la confidentialité

Linux Kodachi est un système d’exploitation basé sur Ubuntu 18.04.6. Il considère toutes les fonctionnalités des utilisateurs où la personne concernée a besoin de confidentialité pour être en sécurité. Pour cela, il fournit un système d’exploitation anonyme, anti-médico-légal et sécurisé. Linux Kodachi peut être exécuté à partir d’une clé USB ou d’un DVD, qui est une distribution basée sur Debian.La distribution

masque l’emplacement réseau de l’utilisateur et filtre tout le trafic réseau via Tor et les VPN. Kodachi essaie de se nettoyer en supprimant les traces de son utilisation. Kodachi est un système d’exploitation en direct que nous pouvons démarrer sur presque tous les ordinateurs à partir d’une carte SD, d’une clé USB ou d’une clé DVD.

Caractéristiques de Linux Kodachi

- Confidentialité et utilisation d’outils cryptographiques de pointe; pour crypter la messagerie instantanée, le courrier électronique et les fichiers.

- Il n’y a aucune trace sur le système jusqu’à ce que les utilisateurs le demandent explicitement.

- Il serait préférable de passer par le VPN puis le réseau Tor avec cryptage DNS chaque fois que vous vous connectez à Internet.

- Les utilisateurs peuvent utiliser Internet de manière anonyme sans faire d’empreinte sur le Web.

BlackArch Linux – Tests de sécurité

BlackArch Linux est une distribution de tests de pénétration basée sur Arch Linux. Il dispose de 2743 outils dans son référentiel que les utilisateurs peuvent installer en groupe ou individuellement. De plus, BlackArch Linux peut être installé à côté des installations Arch existantes.

Une fois entièrement installé, BlackArch est similaire à Kali Linux et à Parrot OS. BlackArch ne fournit pas d’environnement de bureau comme les autres distributions, mais beaucoup fournissent des gestionnaires de fenêtres préconfigurés. BlackArch Linux peut être exécuté comme un système live similaire à Parrot et Kali et gravé sur une image ISO. BlackArch peut être installé sur n’importe quelle installation Arch existante en tant que référentiel utilisateur non officiel.

Caractéristiques de BlackArch Linux

- La fonctionnalité de package modulaire permet aux utilisateurs d’installer des outils en groupe ou individuellement.

- La distribution permet de créer un programme d’installation à partir de la source.

- BlackArch Linux est livré avec une variété de gestionnaires de fenêtres préconfigurés.

- Il prend en charge diverses architectures et plus de 1800 outils.

Parrot OS – pour les experts en sécurité

Une communauté mondiale d’experts et de développeurs en sécurité, Parrot OS vise à rendre leur travail plus fiable, standardisé et accessible en construisant un cadre partagé d’outils. Avec Parrot OS, plusieurs opérations de cybersécurité peuvent être menées, de la rétro-ingénierie à la peinture et à la criminalistique numérique.

Parrot OS offre aux utilisateurs un large choix d’options de sandbox et d’alimentation en le mettant à jour fréquemment. Cette distribution a été conçue grâce à des technologies de conteneurisation telles que podman ou doc pour être compatible avec la plupart des appareils.

Caractéristiques Parrot OS

- Parrot OS fournit une prise en charge complète du framework .net/mono.

- Il est livré avec des outils Anti-médico-légaux personnalisés, des interfaces GPG et cryptsetup. En outre, il prend en charge les outils de cryptage tels que VeraCrypt, LUKS et Truecrypt.

- Ce système d’exploitation prend en charge les réseaux Anonsurf, Tor, I2P et autres réseaux anonymes.

- C’est un système d’exploitation léger qui fournit l’anonymat à Internet.

Discreete Linux

Discreete Linux est un système d’exploitation dont le but principal est de protéger les données contre les attaques de surveillance avec des logiciels de Troie plus simplement et plus précisément. Le projet Discrete Linux vise à se protéger contre les syndicats, les journalistes, les défenseurs, les chiens de garde politiques, les militants, etc. Il crée un environnement isolé et sécurisé pour crypter / décrypter et traiter les données sensibles. Les utilisateurs peuvent facilement utiliser ce système d’exploitation sans exigences de sécurité élevées.

Fonctionnalités Linux discret

- Linux discret empêche l’utilisateur d’attaquer le réseau.

- C’est un système immuable.

- Il prend en charge les modules du noyau signés.

- L’utilisateur ne nécessite aucun privilège root.

- Ce système d’exploitation fournit une interface conviviale et des options puissantes pour masquer l’identité sur Internet.

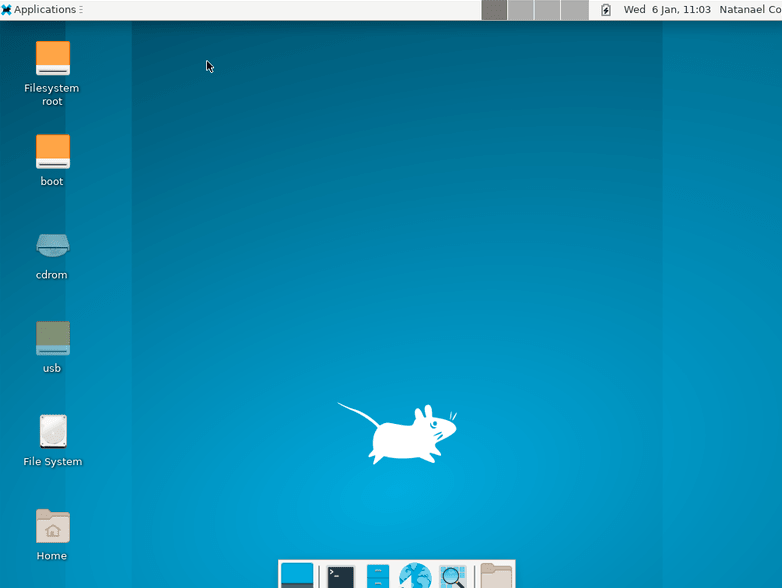

Alpine Linux

Alpine Linux est une distribution Linux à usage général, non commerciale et gratuite conçue spécifiquement pour les utilisateurs expérimentés qui apprécient l’efficacité des ressources, la simplicité et la sécurité. Alpine Linux est conçu autour de la boîte occupée et de la libc musl. Alpine Linux est plus économe en ressources et plus petite que les distributions GNU/Linux traditionnelles. Dans ce cas, 130 Mo de stockage sont nécessaires pour l’installation du disque et l’installation d’un conteneur ne nécessite pas plus de 8 Mo. Alpine Linux fournit un environnement Linux complet et une large sélection de packages. Le système d’initialisation Alpine Linux utilise OpenRC et compile tous les binaires de l’espace utilisateur pour assurer une protection contre la destruction des piles.

Alpine utilise des outils apk, un système de gestion de paquets et des scripts shell. Alpine Linux est un système d’exploitation run-from-RAM. L’outil de sauvegarde locale Alpine (LBU) permet de sauvegarder tous les fichiers de configuration, généralement raccourcis en apical. Ces fichiers de sauvegarde sont stockés dans le tar.fichier gz, qui est une copie de tous les fichiers modifiés par défaut.

Caractéristiques d’Alpine Linux

- Les paquets les plus couramment utilisés dans Alpine sont Firefox, Xfce et GNOME.

- Un environnement intégré avec plusieurs répertoires peut être géré de manière fiable en ajoutant des répertoires supplémentaires.

- Chaque paquet est compilé pour atténuer les débordements de tampons de l’espace utilisateur dans le cadre de la protection contre la destruction des piles.

- Alpine permet des VPN réseau efficaces utilisant la norme DMVPN incluse dans son patch par défaut.

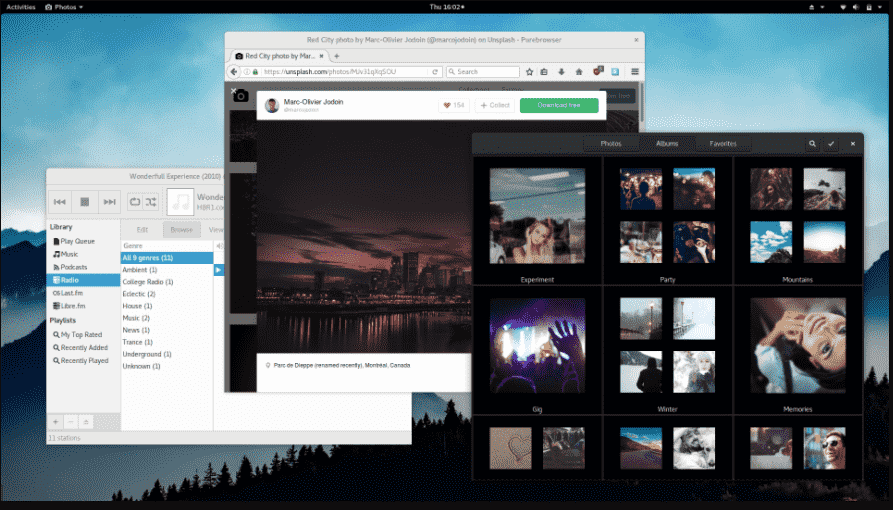

PureOS pour la confidentialité

PureOS est l’une des meilleures distributions Linux lorsqu’il s’agit d’avoir un système d’exploitation gratuit pour la confidentialité. Ce système d’exploitation fournit une plate-forme où vous pouvez accéder à Internet en toute confidentialité, sécurité et anonymat. Basé sur Debian, il offre un accès à son immense communauté de développeurs qui travaillent dur pour résoudre les problèmes et les bogues du système d’exploitation.

Caractéristiques de PureOS

- PureOS offre une excellente option d’accessibilité pour le Web.

- Vous pouvez sécuriser vos données et vos fichiers contre plusieurs attaques.

- PureOS a KDE Plasma comme environnement de bureau.

- Le moteur de recherche par défaut dans PureBrowser est DuckDuckGo.