- Les dommages causés par le ransomware NOBU peuvent être réparés à l’aide de plusieurs outils

- Les criminels listent leurs conditions dans _readme.note de rançon txt

- Évitez les infections par ransomware

- Guide pour la suppression des ransomwares Nobu

- Méthode 1. Entrez en mode sans échec avec la mise en réseau

- Étape 1. Démarrez Windows en mode sans échec avec la mise en réseau

- Étape 2. Supprimer les fichiers associés au virus

- Méthode 2. Utilisez Restauration du système

- Étape 1. Démarrez Windows en mode sans échec avec Invite de commandes

- Étape 2. Démarrez le processus de restauration du système

- Recommandations de logiciels alternatifs

- Décrypter les fichiers Nobu

- Réparer et ouvrir facilement de gros fichiers Nobu:

- Guide d’utilisation de l’outil de décryptage STOP/DJVU

- Significations des messages du décrypteur

- Signaler la criminalité sur Internet aux services juridiques

- Foire aux questions

Les dommages causés par le ransomware NOBU peuvent être réparés à l’aide de plusieurs outils

Le ransomware NOBU est le 269e et actuellement la dernière variante du virus STOP / DJVU. Ce virus basé sur la cryptographie cible les ordinateurs Windows pour crypter tous les fichiers qu’ils contiennent à l’aide de l’algorithme RSA, ajoute-t-il.les extensions de fichiers nobu aux noms de données d’origine, et crée enfin des notes de texte demandant une rançon nommées _readme.txt dans chaque dossier affecté au chiffrement. La note demande d’écrire à [email protected] ou restoremanager @airmail.cc pour obtenir d’autres instructions des cybercriminels. Ce logiciel malveillant est également connu pour ses capacités à supprimer des copies fantômes de volume du système et à installer des virus supplémentaires, tels que des chevaux de Troie qui volent des mots de passe.

Nommé d’après une chaîne de restaurants populaire, le virus Nobu est considéré comme une nouvelle version du ransomware STOP / DJVU qui utilise une technique de cryptage exceptionnellement forte connue pour être difficile à casser. Pour être précis, il est reconnu comme un algorithme de cryptage de qualité militaire. Ce ransomware restreint l’accès à tous les fichiers de la victime (documents, photos, vidéos, fichiers audio, archives, feuilles, bases de données et autres formats de fichiers) à l’aide d’une clé publique. Afin d’inverser le cryptage, un privé.la clé de déchiffrement nobu est requise. Pour le fournir, les cybercriminels exigent de les contacter et de payer une rançon.

Les criminels listent leurs conditions dans _readme.note de rançon txt

Les créateurs de NOBU ransomware visent à escroquer l’argent de la victime en disant que le paiement d’une rançon est le moyen le plus simple d’accéder à la clé de déchiffrement des données et au logiciel. De plus, ils laissent des instructions sur la façon de décrypter.fichier de test nobu gratuit dans _readme.txt. Leur but est de convaincre la victime qu’il vaut la peine de payer la rançon. Cependant, les experts en cybersécurité déconseillent les paiements de rançon, car cela pourrait ne pas être la solution idéale pour la récupération de données.

Les attaquants peuvent fournir des outils partiellement fonctionnels, en outre, si vous payez, ils pourraient essayer de vous cibler à nouveau via diverses autres sources, telles que le courrier électronique (envoi de liens de phishing ou de pièces jointes infectées). Ce ne sont là que quelques raisons pour lesquelles payer une rançon aux cybercriminels est une mauvaise idée, sans parler du fait que vous soutiendriez l’industrie de la cybercriminalité si vous répondez aux demandes des criminels.

La note de rançon indique que la victime peut obtenir une réduction de 50% sur le prix initial de la rançon. Pour y être éligible, la victime doit contacter les criminels et payer la rançon dans les 72 heures suivant l’horodatage de l’infection. Sinon, le prix de la rançon rebondit à 980 $. Inutile de dire que les attaquants veulent recevoir la somme en crypto-monnaie car cela contribue à garantir leur vie privée.

Les criminels sont extrêmement gourmands. De toute évidence, tout le monde n’a pas une telle somme d’argent, surtout en ces temps difficiles de COVID-19. En outre, il existe des outils qui peuvent vous aider à récupérer après une attaque de ransomware NOBU. Par conséquent, nous ne recommandons pas de payer la rançon, quelles que soient les circonstances.

Cette version de ransomware est très similaire aux précédentes – telles que YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (retrouvez la liste complète ici). Chaque virus est un clone du précédent, à l’exception de l’extension de fichier utilisée. Les criminels ont également tendance à modifier les e-mails de contact fournis dans les notes de rançon de temps en temps.

Si votre ordinateur a été exposé à cette variante de logiciel malveillant STOP/DJVU, nous vous conseillons vivement de supprimer immédiatement NOBU ransomware. Dans d’autres situations, nous pouvons vous conseiller de désinstaller le virus manuellement. Cependant, dans ce cas, nous suggérons au moins de terminer le nettoyage du système avec un logiciel de suppression de logiciels malveillants robuste, qui peut aider à identifier les fichiers ignorés et à les supprimer automatiquement. Nous recommandons SYSTEM MECHANIC ULTIMATE DEFENSE – comprend également un outil de récupération de données.

Vous devez utiliser un logiciel de votre choix pour la suppression des virus. Il est essentiel de le faire dès que possible et de commencer également à changer les mots de passe pour les connexions enregistrées dans vos navigateurs (Chrome, Firefox, autres) en raison du voleur de mot de passe qui a été installé sur votre système à côté du ransomware.

| Nom | Virus ransomware Nobu |

| Type | Ransomware; Crypto-virus; Casier de fichiers |

| Chiffrement | Cryptographie RSA |

| Autres versions | EPOR, WEUI, LISP, SGLH |

| Demande de rançon | _réenvoyer.txt |

| Extension | .fichier nobu |

| Contacts criminels | [email protected] ou [email protected] |

| Demande de rançon | $490-$980 |

| Outils de décryptage | Décrypter.fichiers nobu utilisant Emsisoft decryptor pour STOP/DJVU, réparer à l’aide de Media_Repair ou utiliser des sauvegardes de données |

| Distribution | Téléchargements illégaux infectés (torrents), sites Web trompeurs, spam par e-mail (pièces jointes et liens malveillants) |

| Suppression | Supprimer le virus à l’aide de SYSTEM MECHANIC ULTIMATE DEFENSE |

Analysez votre système GRATUITEMENT pour détecter les problèmes de sécurité, de matériel et de stabilité. Vous pouvez utiliser les résultats de l’analyse et essayer de supprimer les menaces manuellement, ou vous pouvez choisir d’obtenir la version complète du logiciel pour résoudre les problèmes détectés et réparer automatiquement les dommages causés par les virus aux fichiers système du système d’exploitation Windows. Comprend le moteur de suppression Avira pour la détection des logiciels espions/malwares &.

Évitez les infections par ransomware

Le ransomware NOBU attend généralement les téléchargements illégaux. Les criminels ont tendance à le déguiser en.fissure de format exe ou keygen qui se déplace aux côtés de divers torrents de logiciels ou de jeux. Les utilisateurs d’ordinateurs ont tendance à les télécharger dans l’espoir d’accéder gratuitement à des versions logicielles premium. Malheureusement, de telles techniques ne peuvent attirer que diverses infections par des logiciels malveillants.

Les experts en sécurité recommandent de rester à distance de ces sources de téléchargement et de choisir des moyens légitimes d’accéder aux licences logicielles premium. En outre, payer une licence de logiciel légitime coûte toujours moins cher que de payer une rançon pour des cybercriminels avides.

Pour éviter d’être infecté par un ransomware en général, il existe plusieurs règles d’or à suivre:

- N’ouvrez jamais de liens ou de pièces jointes qui arrivent avec des messages électroniques suspects. Restez à l’écart d’eux même s’ils prétendent provenir de sociétés légitimes telles que DPD ou DHL, surtout si vous ne vous attendiez pas à ce qu’un tel e-mail arrive.

- Évitez de cliquer sur les fenêtres contextuelles en ligne suggérant des « mises à jour » pour les logiciels que vous avez sur votre ordinateur. Par exemple, les criminels ont tendance à déguiser divers logiciels malveillants en fausses mises à jour d’Adobe Flash Player.

- Gardez toujours un logiciel antivirus à jour avec une protection en temps réel en cours d’exécution sur votre ordinateur.

Le conseil le plus important que nous puissions donner en matière de protection contre les attaques par ransomware est de créer régulièrement des sauvegardes de données. Ces sauvegardes doivent être créées et stockées sur des périphériques de stockage de données externes. Cela signifie qu’une fois que vous avez fini de créer une sauvegarde sur un tel lecteur, vous devez éjecter le lecteur et le stocker dans un emplacement sécurisé. De cette façon, en cas d’infection de votre ordinateur, vos sauvegardes de données restent en sécurité.

Guide pour la suppression des ransomwares Nobu

L’action la plus pertinente que vous devez prendre après avoir infecté votre ordinateur est de supprimer le virus ransomwares Nobu de manière professionnelle. Pour cette tâche, vous n’avez pas besoin d’inviter un technicien informatique, car vous pouvez éliminer le virus manuellement en utilisant les instructions que nous fournissons. Cependant, il est fortement recommandé d’utiliser un logiciel de suppression automatique des logiciels malveillants pour identifier et tuer tous les composants des ransomwares.

Nous vous suggérons de lire attentivement les instructions de suppression du virus NOBU fournies. Vous devrez démarrer votre ordinateur en mode sans échec avec Mise en réseau afin de commencer à supprimer les fichiers de virus. Enfin, vous devez procéder comme suit:

- Créez une sauvegarde de fichiers cryptés. Nous ne conseillons pas de supprimer les fichiers corrompus car il y a encore de l’espoir.décryptage de fichier nobu (à l’avenir, surtout si un cryptage hors ligne a été utilisé).

- Essayez de trouver des sources contenant des versions originales de fichiers cryptées. Par exemple, vous avez peut-être envoyé certains fichiers à quelqu’un via les médias sociaux ou par courrier électronique. Vous devriez essayer de les restaurer à partir de là.

- Modifiez TOUS les mots de passe des comptes enregistrés dans vos navigateurs Web. Les variantes STOP / DJVU ont la mauvaise habitude d’installer un cheval de Troie Azorult sur les ordinateurs, qui vole toutes les informations d’identification enregistrées et les transmet aux criminels.

NOS GEEKS RECOMMANDENT

Notre équipe recommande un plan de sauvetage en deux étapes pour supprimer les ransomwares et autres logiciels malveillants restants de votre ordinateur, ainsi que la réparation des dommages causés par les virus au système:

ÉTAPE 1. SUPPRIMER AUTOMATIQUEMENT AVEC UN ANTIVIRUS ROBUSTE

Obtenez INTEGO ANTIVIRUS pour Windows pour supprimer les ransomwares, chevaux de Troie, logiciels publicitaires et autres variantes de logiciels espions et de logiciels malveillants et protéger votre PC et vos lecteurs réseau 24h/24 et 7j/7.. Ce logiciel de sécurité certifié VB100 utilise une technologie de pointe pour fournir une protection contre les ransomwares, les attaques Zero-Day et les menaces avancées, Intego Web Shield bloque les sites Web dangereux, les attaques de phishing, les téléchargements malveillants et l’installation de programmes potentiellement indésirables.

Utilisez INTEGO Antivirus pour supprimer les menaces détectées de votre ordinateur.

Lire la critique complète ici.

ÉTAPE 2. RÉPARER LES DOMMAGES CAUSÉS PAR LES VIRUS À VOTRE ORDINATEUR

RESTORO fournit une analyse gratuite qui aide à identifier les problèmes de matériel, de sécurité et de stabilité et présente un rapport complet qui peut vous aider à localiser et à résoudre manuellement les problèmes détectés. C’est un excellent logiciel de réparation de PC à utiliser après avoir supprimé les logiciels malveillants avec un antivirus professionnel. La version complète du logiciel corrigera les problèmes détectés et réparera automatiquement les dommages causés par les virus à vos fichiers du système d’exploitation Windows.

RESTORO utilise le moteur d’analyse AVIRA pour détecter les logiciels espions et les logiciels malveillants existants. S’il en trouve, le logiciel les éliminera.

Lire la critique complète ici.

GeeksAdvice.com les éditeurs sélectionnent les produits recommandés en fonction de leur efficacité. Nous pouvons gagner une commission sur les liens d’affiliation, sans frais supplémentaires pour vous. En savoir plus.

Lignes directrices pour la suppression des virus NOBU ransomware

Méthode 1. Entrez en mode sans échec avec la mise en réseau

Étape 1. Démarrez Windows en mode sans échec avec la mise en réseau

Avant d’essayer de supprimer le virus NOBU ransomware virus, vous devez démarrer votre ordinateur en mode sans échec avec la mise en réseau. Ci-dessous, nous fournissons les moyens les plus simples de démarrer un PC dans ledit mode, mais vous pouvez en trouver d’autres dans ce tutoriel approfondi sur notre site Web – Comment démarrer Windows en mode sans échec. Consultez également un didacticiel vidéo sur la façon de le faire:

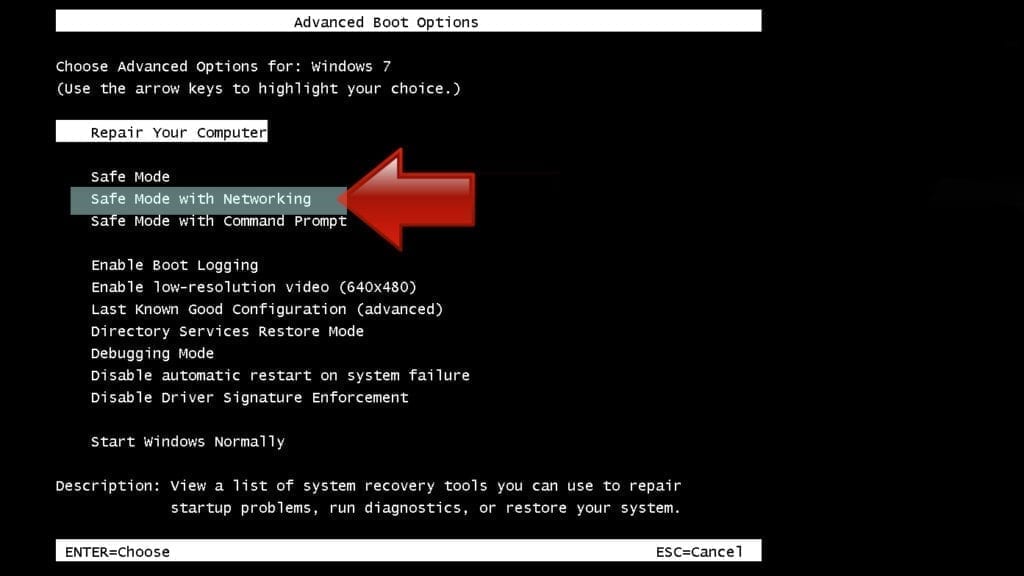

Instructions pour les utilisateurs de Windows XP / Vista / 7

- Tout d’abord, éteignez votre PC. Appuyez ensuite sur le bouton d’alimentation pour le redémarrer et commencez instantanément à appuyer sur le bouton F8 de votre clavier à plusieurs reprises par intervalles de 1 seconde. Cela lance le menu Options de démarrage avancées.

- Utilisez les touches fléchées du clavier pour naviguer vers le bas en mode sans échec avec l’option Réseau et appuyez sur Entrée.

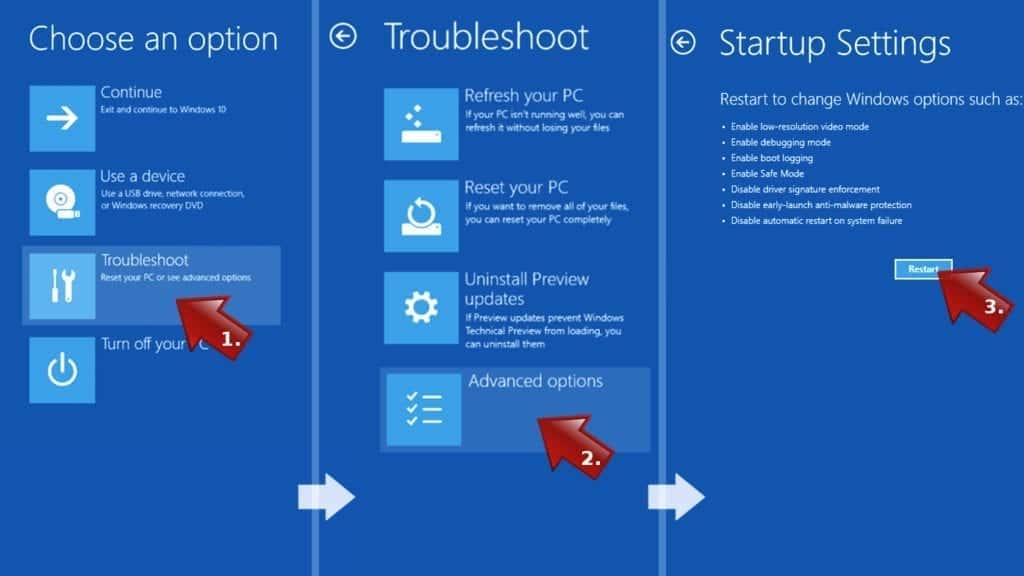

Instructions pour les utilisateurs de Windows 8/8.1/10/11

- Ouvrez le menu Démarrer de Windows, puis appuyez sur le bouton d’alimentation. Sur votre clavier, appuyez sur la touche Maj enfoncée et maintenez-la enfoncée, puis sélectionnez l’option Redémarrer.

- Cela vous mènera à l’écran de dépannage de Windows. Choisissez Dépanner > Options avancées > Paramètres de démarrage > Redémarrer. Conseil: Si vous ne trouvez pas les paramètres de démarrage, cliquez sur Voir plus d’options de récupération.

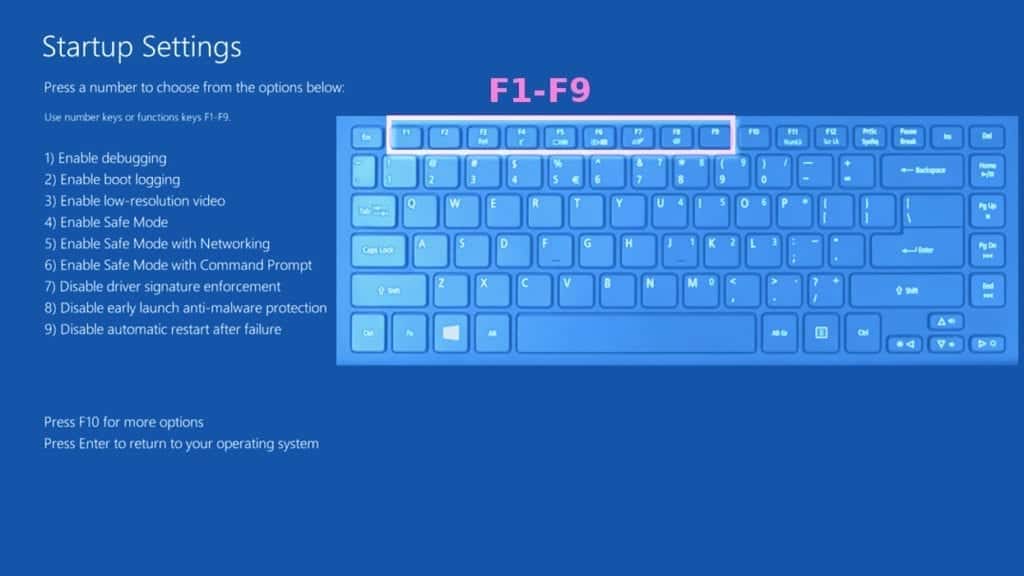

- Dans les paramètres de démarrage, appuyez sur la touche droite entre F1 et F9 pour entrer en mode sans échec avec Mise en réseau. Dans ce cas, il s’agit de la touche F5.

Étape 2. Supprimer les fichiers associés au virus

Maintenant, vous pouvez rechercher et supprimer les fichiers de virus NOBU ransomware. Il est très difficile d’identifier les fichiers et les clés de registre qui appartiennent au virus ransomware, En outre, les créateurs de logiciels malveillants ont tendance à les renommer et à les changer à plusieurs reprises. Par conséquent, le moyen le plus simple de désinstaller un tel type de virus informatique consiste à utiliser un programme de sécurité fiable tel qu’INTEGO Antivirus, qui comprend également un logiciel de récupération de données. Pour réparer les dommages causés par le virus, envisagez d’utiliser RESTORO.

Offre spéciale

Compatibilité : Microsoft Windows

Voir l’avis complet

RESTORO est un outil de réparation de PC unique qui est livré avec un moteur d’analyse Avira intégré pour détecter et supprimer les menaces de logiciels espions / logiciels malveillants et utilise une technologie brevetée pour réparer les dommages causés par les virus. Le logiciel peut réparer les fichiers Windows OS endommagés, manquants ou défectueux, les DLL corrompues, etc. La version gratuite propose une analyse qui détecte les problèmes. Pour les corriger, une clé de licence pour la version complète du logiciel doit être achetée.

Méthode 2. Utilisez Restauration du système

Pour utiliser la restauration du système, vous devez disposer d’un point de restauration du système, créé manuellement ou automatiquement.

Étape 1. Démarrez Windows en mode sans échec avec Invite de commandes

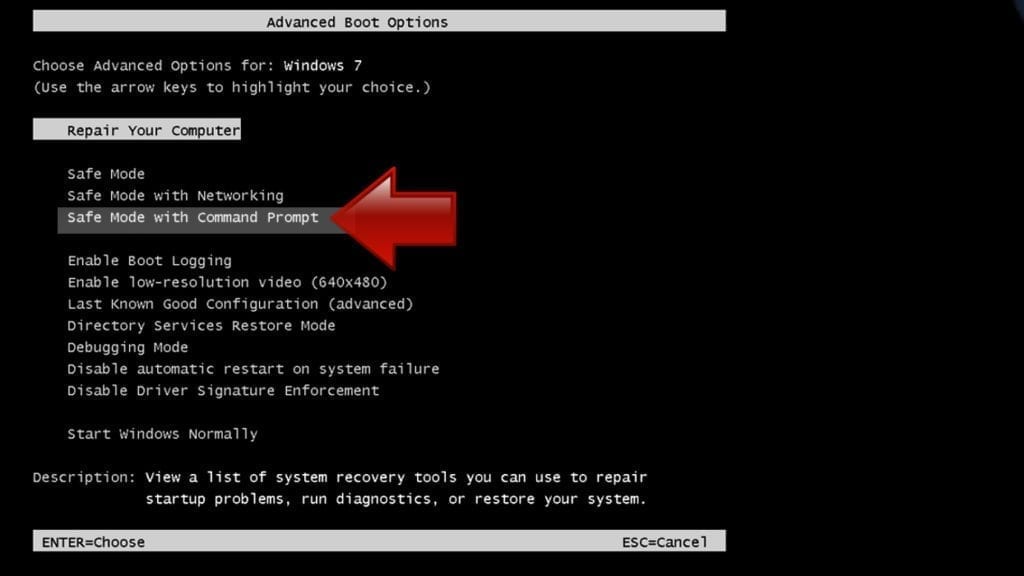

Instructions pour les utilisateurs de Windows XP / Vista / 7

- Arrêtez votre PC. Redémarrez-le en appuyant sur le bouton d’alimentation et commencez instantanément à appuyer sur le bouton F8 de votre clavier à plusieurs reprises par intervalles de 1 seconde. Vous verrez le menu des options de démarrage avancées.

- À l’aide des touches fléchées du clavier, accédez au Mode sans échec avec l’option Invite de commandes et appuyez sur Entrée.

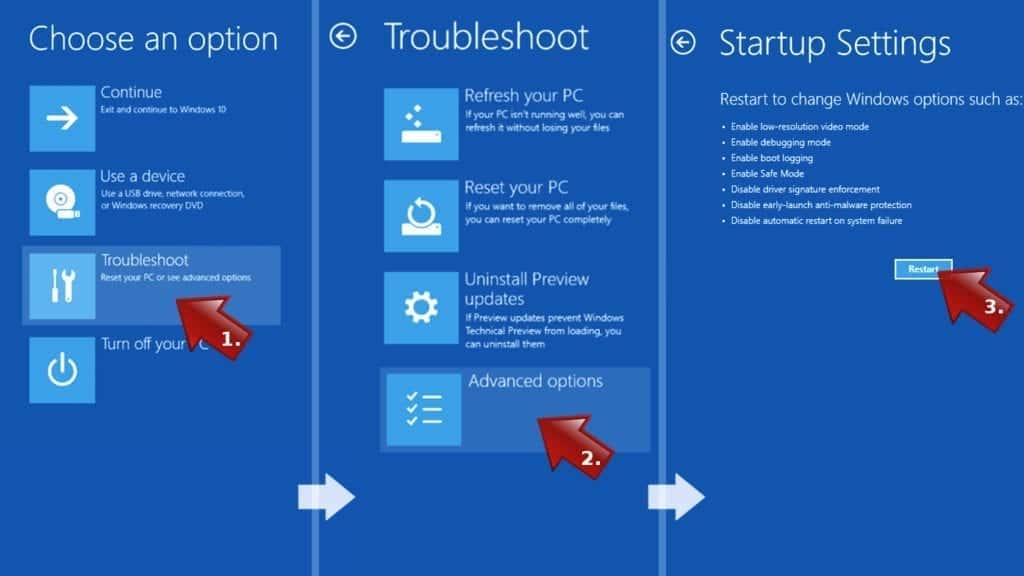

Instructions pour les utilisateurs de Windows 8/8.1/10/11

- Lancez le menu Démarrer de Windows, puis cliquez sur le bouton d’alimentation. Sur votre clavier, appuyez sur la touche Maj enfoncée et maintenez-la enfoncée, puis choisissez l’option Redémarrer avec le curseur de la souris.

- Cela vous mènera à l’écran de dépannage de Windows. Choisissez Dépanner > Options avancées > Paramètres de démarrage > Redémarrer. Conseil: Si vous ne trouvez pas les paramètres de démarrage, cliquez sur Voir plus d’options de récupération.

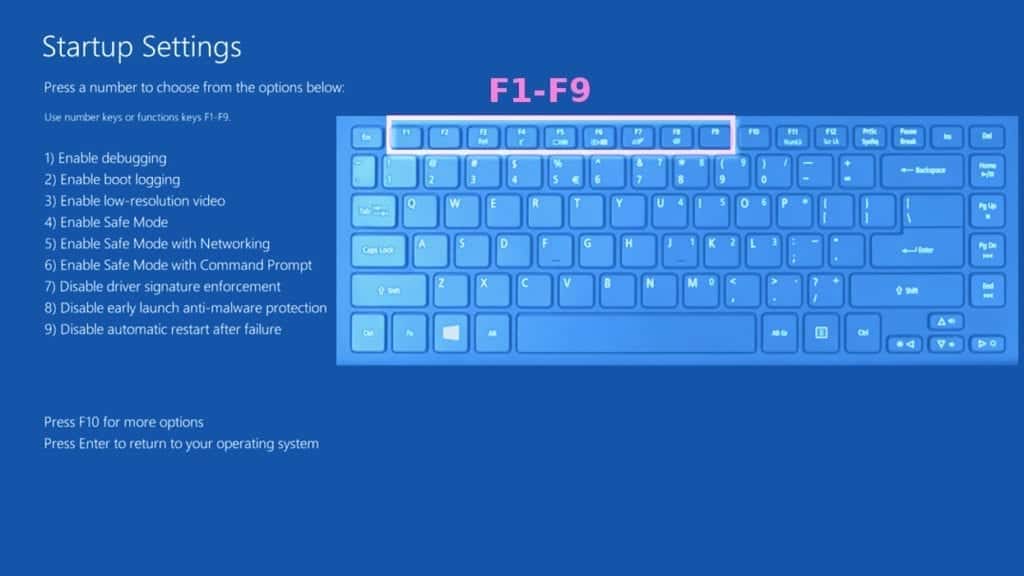

- Dans les paramètres de démarrage, appuyez sur la touche droite entre F1 et F9 pour entrer en mode sans échec avec Invite de commande. Dans ce cas, appuyez sur la touche F6.

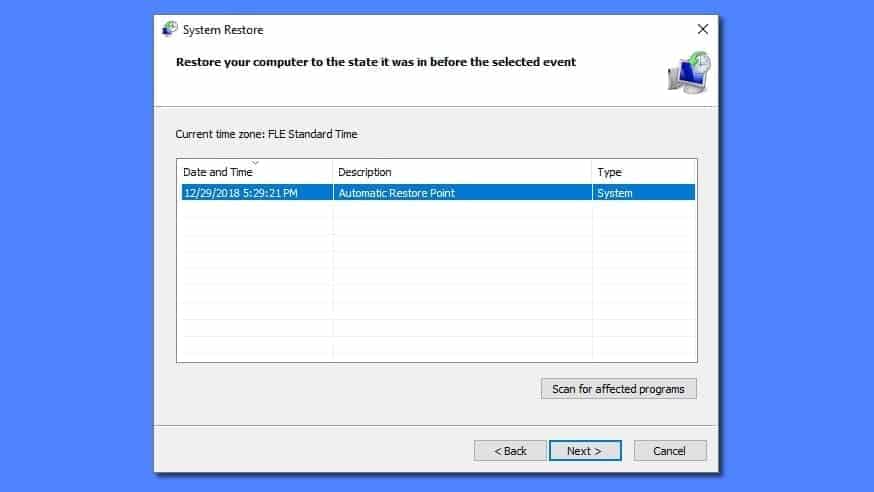

Étape 2. Démarrez le processus de restauration du système

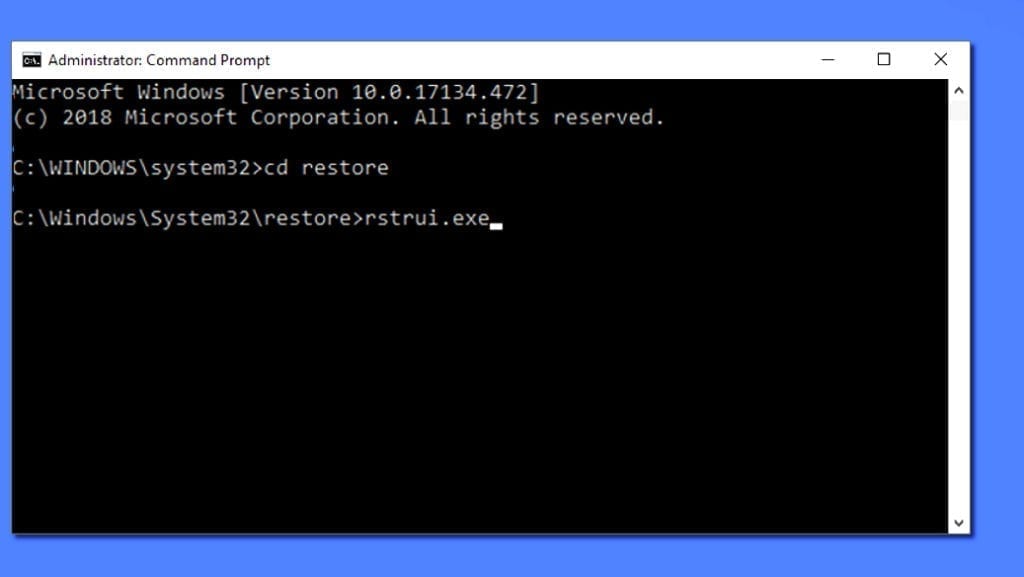

- Attendez que le système se charge et que l’invite de commande apparaisse.

- Tapez cd restore et appuyez sur Entrée, puis tapez rstrui.exe et appuyez sur Entrée. Ou vous pouvez simplement taper %systemroot%system32restorerstrui.exe dans l’invite de commande et appuyez sur Entrée.

- Cette fenêtre de restauration du système démarre. Cliquez sur Suivant, puis choisissez un point de restauration système créé dans le passé. Choisissez celui qui a été créé avant l’infection par un ransomware.

- Cliquez sur Oui pour lancer le processus de restauration du système.

Après la restauration du système, nous vous recommandons de scanner le système avec un logiciel antivirus ou anti-malware. Dans la plupart des cas, il ne restera aucun malware, mais il ne fait jamais de mal à revérifier. De plus, nous vous recommandons fortement de vérifier les directives de prévention des ransomwares fournies par nos experts afin de protéger votre PC contre des virus similaires à l’avenir.

Recommandations de logiciels alternatifs

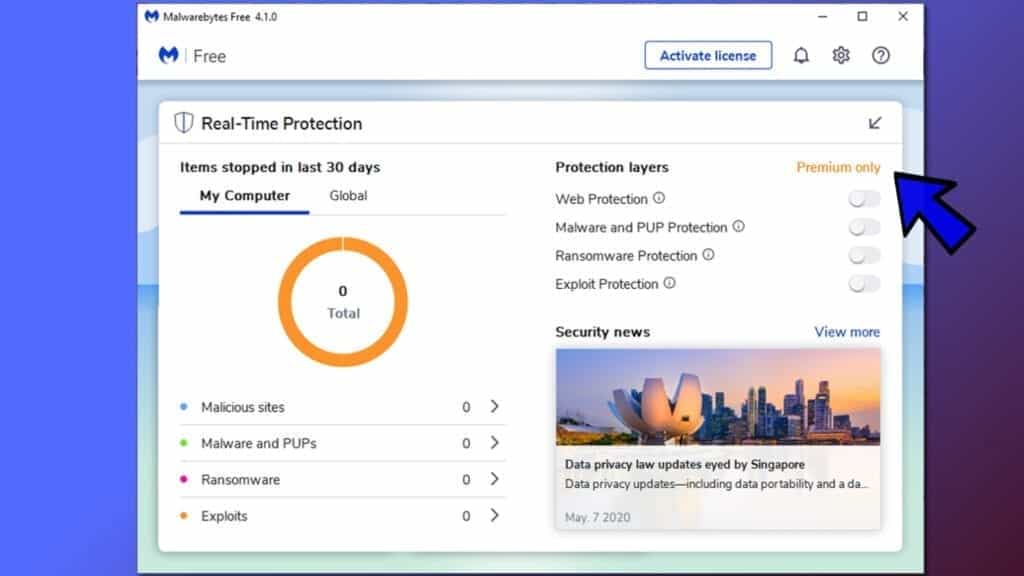

Malwarebytes Anti-Malware

La suppression des logiciels espions et des logiciels malveillants est une étape vers la cybersécurité. Pour vous protéger contre les menaces en constante évolution, nous vous recommandons fortement d’acheter une version Premium de Malwarebytes Anti-Malware, qui offre une sécurité basée sur l’intelligence artificielle et l’apprentissage automatique. Comprend une protection contre les ransomwares. Consultez les options de tarification et protégez-vous maintenant.

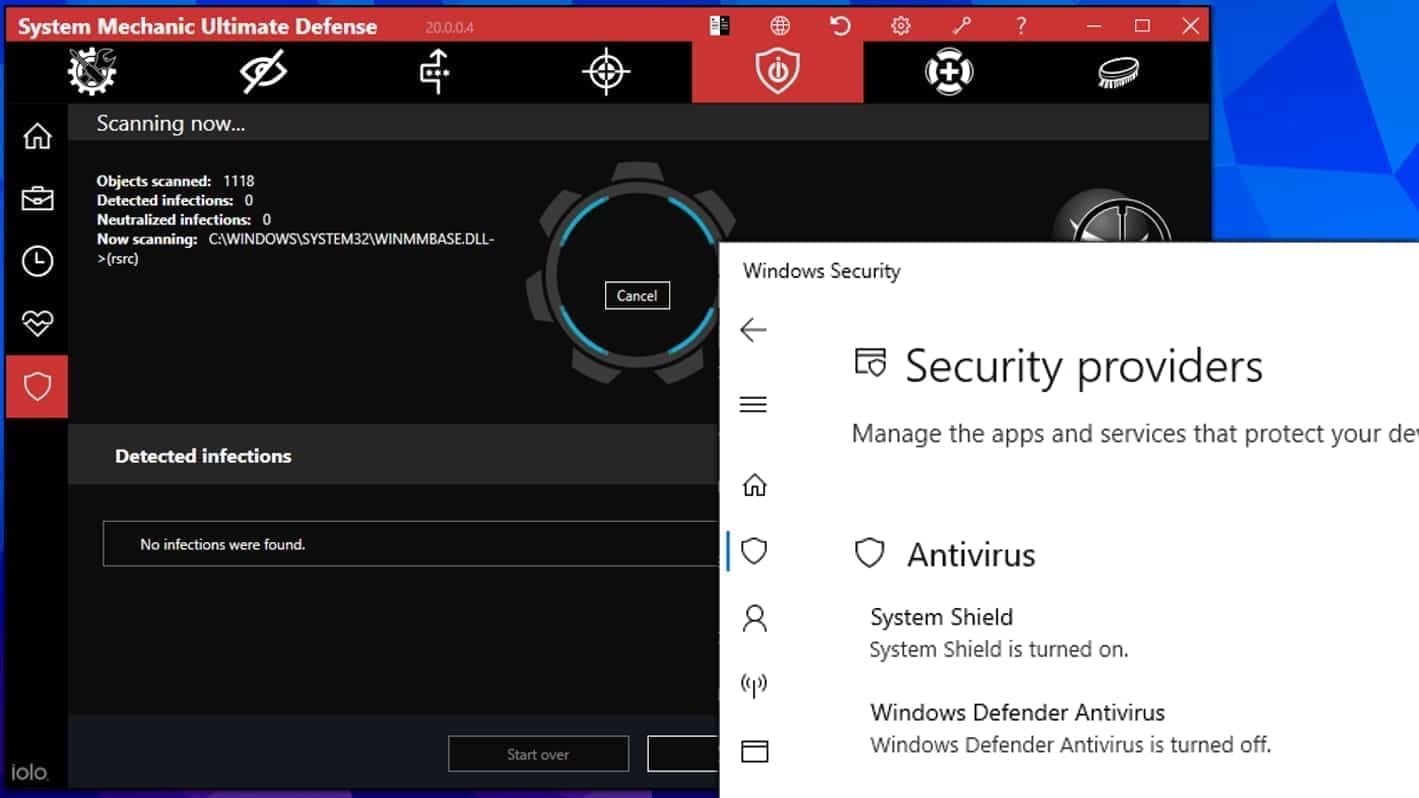

System Mechanic Ultimate Defense

Si vous recherchez une suite de maintenance système tout-en-un dotée de 7 composants principaux offrant une protection puissante en temps réel, la suppression des logiciels malveillants à la demande, l’optimisation du système, la récupération de données, le gestionnaire de mots de passe, la protection de la vie privée en ligne et la technologie d’effacement sécurisé des pilotes. Par conséquent, en raison de son large éventail de capacités, System Mechanic Ultimate Defense mérite l’approbation des conseils de Geek. Obtenez-le maintenant pour 50% de réduction. Vous pourriez également être intéressé par son examen complet.

Avertissement. Ce site comprend des liens d’affiliation. Nous pouvons gagner une petite commission en recommandant certains produits, sans frais supplémentaires pour vous. Nous choisissons uniquement des logiciels et des services de qualité à recommander.

Décrypter les fichiers Nobu

Réparer et ouvrir facilement de gros fichiers Nobu:

Il est rapporté que les versions de ransomware STOP / DJVU ne chiffrent que les 150 Ko initiaux de chaque fichier pour s’assurer que le virus parvient à affecter tous les fichiers du système. Dans certains cas, le programme malveillant peut ignorer certains fichiers. Cela dit, nous vous recommandons de tester d’abord cette méthode sur plusieurs fichiers volumineux (> 1 Go).

- Créez une copie du fichier chiffré dans un dossier séparé à l’aide des commandes Copier > Coller.

- Maintenant, cliquez avec le bouton droit sur la copie créée et choisissez Renommer. Sélectionnez l’extension Nobu et supprimez-la. Appuyez sur Entrée pour enregistrer les modifications.

- Dans l’invite vous demandant si vous souhaitez apporter les modifications car le fichier pourrait devenir inutilisable, cliquez sur OK.

- Essayez d’ouvrir le fichier.

Guide d’utilisation de l’outil de décryptage STOP/DJVU

Les versions de ransomware STOP/DJVU sont regroupées en anciennes et nouvelles variantes. Le virus ransomware NOBU est considéré comme la nouvelle variante STOP / DJVU, tout comme YJQS, SHGV, HUDF, NNQP, XCMB, SBPG, MIIA (retrouvez la liste complète ici). Cela signifie que le déchiffrement complet des données n’est désormais possible que si vous avez été affecté par une clé de chiffrement hors ligne. Pour décrypter vos fichiers, vous devrez télécharger Emsisoft Decryptor for STOP DJVU, un outil créé et maintenu par un chercheur en sécurité de génie, Michael Gillespie.

Remarque! Veuillez ne pas spammer le chercheur en sécurité avec des questions s’il peut récupérer vos fichiers cryptés avec une clé en ligne – ce n’est pas possible.

Afin de tester l’outil et de voir s’il peut déchiffrer les fichiers Nobu, suivez le tutoriel donné.

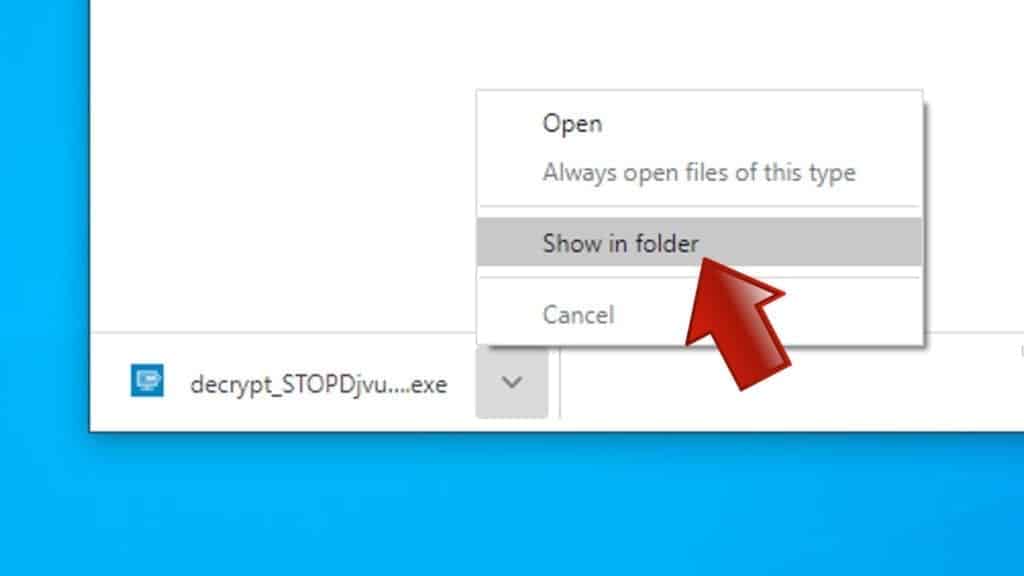

- Téléchargez l’outil de décryptage depuis Emsisoft.

- Cliquez sur la petite flèche à côté de votre téléchargement et choisissez Afficher dans le dossier.

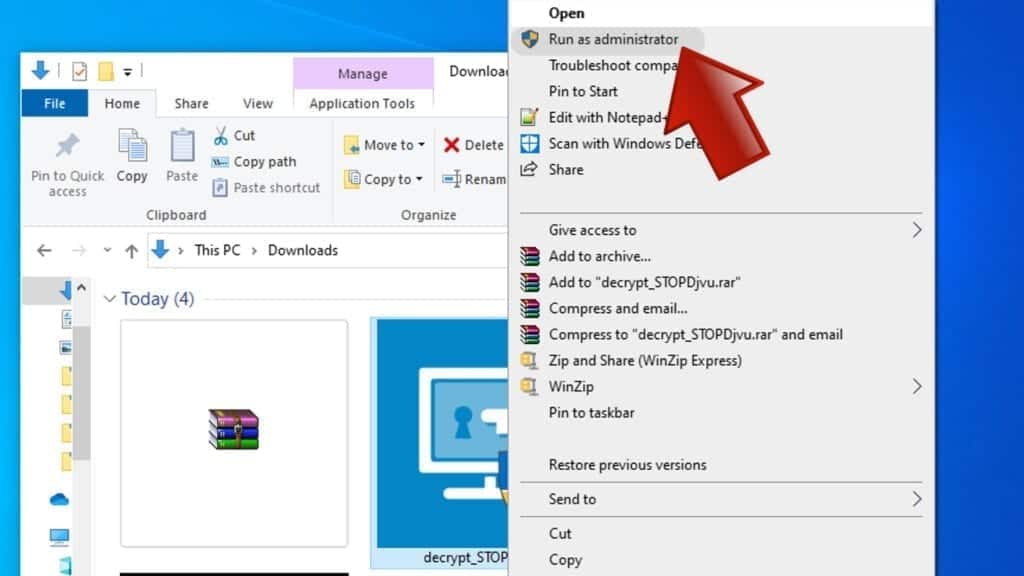

- Maintenant, cliquez avec le bouton droit sur le fichier et choisissez Exécuter en tant qu’administrateur. Si demandé, entrez le mot de passe de l’administrateur.

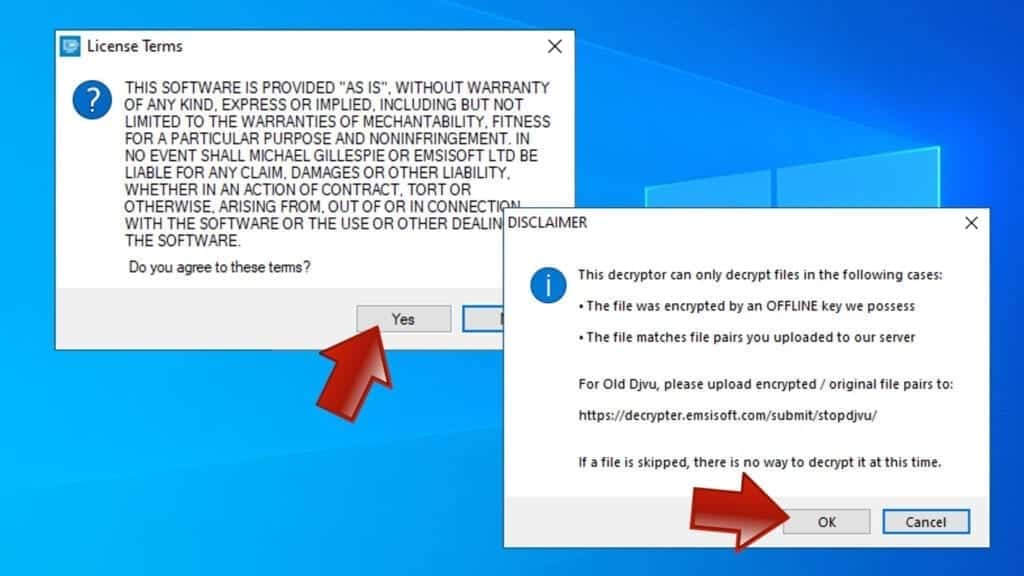

- Dans la fenêtre UAC, cliquez sur Oui.

- Cliquez sur Oui pour accepter les conditions du logiciel dans les deux fenêtres.

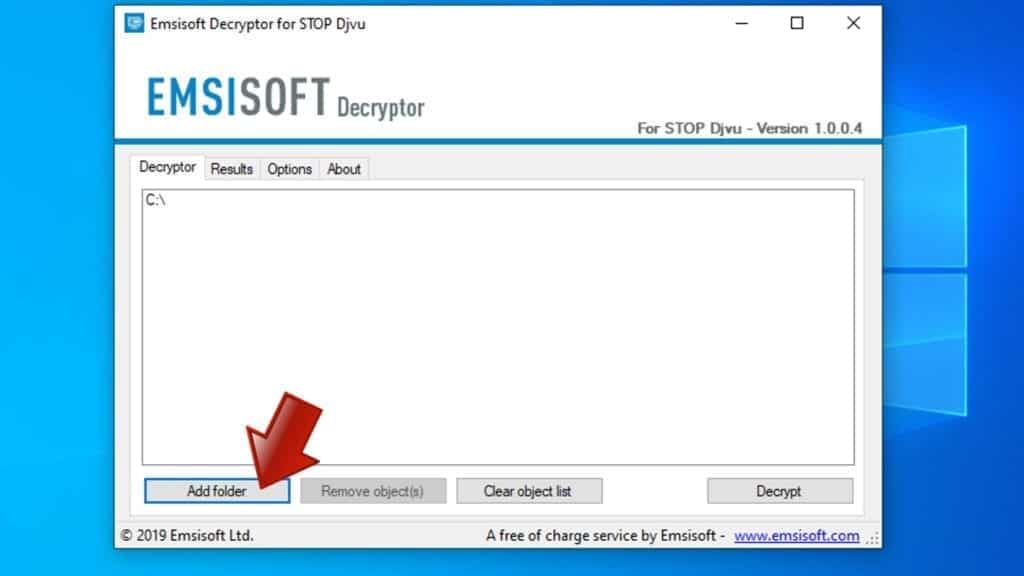

- L’outil inclura automatiquement le disque C:// comme emplacement à déchiffrer. L’outil de récupération de fichiers préremplit les emplacements à analyser, y compris les lecteurs de stockage de données connectés ou les lecteurs réseau. Cliquez sur Ajouter un dossier si vous souhaitez ajouter des emplacements supplémentaires.

Dans l’onglet Options, vous pouvez choisir de conserver des copies de fichiers cryptées. Nous vous recommandons de laisser cette option sélectionnée, surtout si vous ne savez pas si l’outil de décryptage fonctionnera.

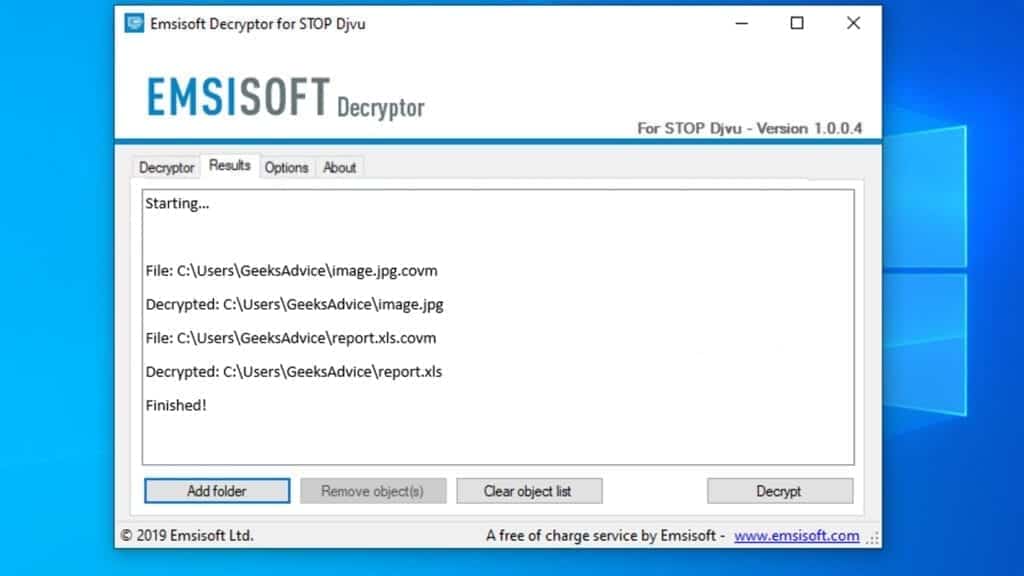

- Cliquez sur Déchiffrer pour commencer à restaurer les fichiers Nobu. Vous verrez la progression dans l’onglet Résultats. Ici, vous pouvez voir les messages de l’outil, par exemple si la procédure de décryptage réussit ou si vous devez attendre une mise à jour.

Vous pouvez également être informé que la clé en ligne a été utilisée pour chiffrer vos fichiers. Dans ce cas, l’outil de décryptage ne fonctionnera pas pour vous, et la seule façon de récupérer vos fichiers est d’utiliser une sauvegarde de données.

Significations des messages du décrypteur

L’outil de décryptage Nobu peut afficher plusieurs messages différents après une tentative ratée de restauration de vos fichiers. Vous pouvez recevoir l’un des messages suivants:

Erreur: Impossible de déchiffrer le fichier avec l’id:

Ce message signifie généralement qu’il n’y a pas de clé de déchiffrement correspondante dans la base de données du déchiffreur.

Pas de clé pour la Nouvelle Variante en ligne ID:

Avis: cet identifiant semble être un identifiant en ligne, le déchiffrement est impossible

Ce message informe que vos fichiers ont été cryptés avec une clé en ligne, ce qui signifie que personne d’autre n’a la même paire de clés de chiffrement / déchiffrement, donc la récupération de données sans payer les criminels est impossible.

Résultat: Pas de clé pour la nouvelle variante ID hors ligne:

Cet ID semble être un ID hors ligne. Le décryptage peut être possible à l’avenir.

Si vous avez été informé qu’une clé hors ligne a été utilisée, mais que les fichiers n’ont pas pu être restaurés, cela signifie que la clé de déchiffrement hors ligne n’est pas encore disponible. Cependant, la réception de ce message est une très bonne nouvelle, ce qui signifie qu’il pourrait être possible de restaurer vos fichiers d’extension Nobu à l’avenir. Cela peut prendre quelques mois jusqu’à ce que la clé de déchiffrement soit trouvée et téléchargée sur le décrypteur. Nous vous recommandons de suivre les mises à jour concernant les versions déchiffrables de DJVU ici. Nous vous recommandons fortement de sauvegarder vos données cryptées et d’attendre.

Signaler la criminalité sur Internet aux services juridiques

Les victimes du virus NOBU ransomware doivent signaler l’incident de la criminalité sur Internet au site Web officiel du gouvernement sur la fraude et l’escroquerie en fonction de leur pays:

- Aux États-Unis, rendez-vous sur le site en ligne On Guard.

- En Australie, allez sur le site Web de SCAMwatch.

- En Allemagne, rendez-vous sur le site internet du Bundesamt für Sicherheit in der Informationstechnik.

- En Irlande, rendez-vous sur le site web d’An Garda Síochána.

- En Nouvelle-Zélande, allez sur le site Web des escroqueries à la consommation.

- Au Royaume-Uni, rendez-vous sur le site d’Action Fraud.

- Au Canada, rendez-vous au Centre antifraude du Canada.

- En Inde, accédez au Portail national indien de Signalement de la cybercriminalité.

- En France, se rendre à l’Agence nationale de la sécurité des systèmes d’information.

Si vous ne trouvez pas d’autorité correspondant à votre position sur cette liste, nous vous recommandons d’utiliser n’importe quel moteur de recherche pour rechercher « signaler une cybercriminalité ». Cela devrait vous conduire au bon site Web de l’autorité. Nous vous recommandons également de rester à l’écart des services de déclaration de crime de tiers qui sont souvent payés. Il ne coûte rien de signaler la criminalité sur Internet aux autorités officielles.

Une autre recommandation est de contacter la police fédérale ou l’autorité de communication de votre pays ou région.

Foire aux questions

Vous ne pouvez ouvrir les fichiers Nobu que si vous avez la clé de déchiffrement ou si vous avez été affecté par un type de cryptage hors ligne.

Pour savoir si vous avez été affecté par le cryptage hors ligne, veuillez vous rendre sur C:/SystemID/PersonalID .txt et voir si la chaîne à l’intérieur se termine par t1. Vous pouvez également essayer d’utiliser Emsisoft Decryptor pour STOP/DJVU.

Veuillez suivre les directives fournies par les outils officiels de décryptage Nobu et croire ce qu’ils disent. S’ils disent qu’il est impossible de décrypter, c’est vraiment le cas. Il n’existe aucun outil magique ou humain capable de décrypter vos fichiers cachés quelque part. Le cryptage est une technique créée pour être presque impossible à déchiffrer sans une clé privée spéciale (détenue par les criminels).

Nous conseillons de numériser avec des outils antivirus, anti-malware, de suppression de logiciels malveillants ou des logiciels tels que RESTORO pour éliminer les dommages causés par les virus sur le système. Si vous ne faites pas confiance à l’aide d’un seul outil, essayez de l’exécuter l’un après l’autre. Cependant, nous ne recommandons pas de garder plusieurs programmes de sécurité sur un ordinateur à la fois car ils peuvent interférer avec le travail de chacun.

Méfiez-vous des faux outils de décryptage Nobu circulant sur le web. Les cybercriminels les téléchargent sur divers sites Web louches et peuvent également en faire la promotion via des vidéos Youtube suspectes. Ces programmes peuvent infecter votre ordinateur encore plus fortement (chevaux de Troie, mineurs, etc.). Nous suggérons d’être extrêmement prudents sur le Web. S’il y aura un outil officiel de décryptage STOP / DJVU disponible, il sera largement discuté dans les médias publics.

Norbert Webb est le chef de l’équipe de conseil Geek. Il est le rédacteur en chef du site Web qui contrôle la qualité du contenu publié. L’homme aime également lire les nouvelles sur la cybersécurité, tester de nouveaux logiciels et partager ses idées à leur sujet. Norbert dit que suivre sa passion pour les technologies de l’information a été l’une des meilleures décisions qu’il ait jamais prises. « Je n’ai pas envie de travailler pendant que je fais quelque chose que j’aime. »Cependant, le geek a d’autres intérêts, comme le snowboard et les voyages.