- Was ist Netzwerküberwachung?

- Wie funktioniert die Netzwerküberwachung?

- Überwachung der Netzwerkhardware

- Überwachung der Netzwerkhardware

- Überwachung des Live-Netzwerkverkehrs

- Anwendungsebene (Layer 7)

- Transportschicht (Schicht 4)

- Überwachung des Live-Netzwerkverkehrs

- Netzwerküberwachung vs. Netzwerkverwaltung

- Vorteile der Netzwerküberwachung

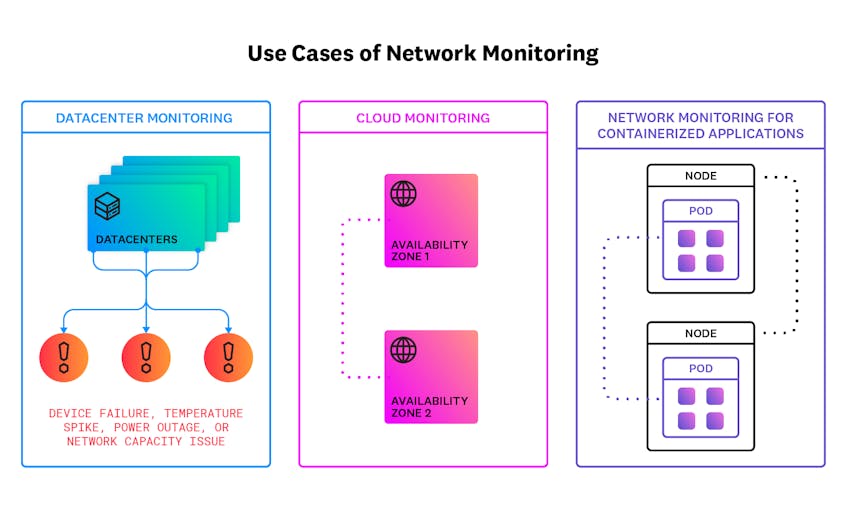

- Primäre Anwendungsfälle für die Netzwerküberwachung

- Herausforderungen der Netzwerküberwachung

- Netzwerküberwachungstools

Was ist Netzwerküberwachung?

Netzwerküberwachung verfolgt den Zustand eines Netzwerks über seine Hardware- und Softwareschichten hinweg. Ingenieure verwenden Netzwerküberwachung, um Netzwerkausfälle und -ausfälle zu verhindern und zu beheben. In diesem Artikel beschreiben wir die Funktionsweise der Netzwerküberwachung, ihre primären Anwendungsfälle, die typischen Herausforderungen im Zusammenhang mit einer effektiven Netzwerküberwachung und die wichtigsten Funktionen, nach denen Sie in einem Netzwerküberwachungstool suchen müssen.

Wie funktioniert die Netzwerküberwachung?

Netzwerke ermöglichen die Übertragung von Informationen zwischen zwei Systemen, einschließlich zwischen zwei Computern oder Anwendungen. Das OSI-Modell (Open Systems Interconnection) gliedert mehrere Funktionen auf, auf die sich Computersysteme zum Senden und Empfangen von Daten verlassen. Damit Daten über ein Netzwerk gesendet werden können, durchlaufen sie jede Komponente des OSI unter Verwendung verschiedener Protokolle, beginnend auf der physikalischen Schicht und endend auf der Anwendungsschicht. Die Netzwerküberwachung bietet Einblick in die verschiedenen Komponenten eines Netzwerks und stellt sicher, dass Ingenieure Netzwerkprobleme auf jeder Ebene beheben können, auf der sie auftreten.

Überwachung der Netzwerkhardware

Unternehmen, die lokale Workloads ausführen oder Rechenzentren verwalten, müssen sicherstellen, dass die physische Hardware, durch die der Netzwerkverkehr geleitet wird, fehlerfrei und betriebsbereit ist. Dies umfasst typischerweise die physischen, Datenlink- und Netzwerkschichten im OSI-Modell (Schichten 1, 2 und 3). Bei diesem gerätezentrierten Überwachungsansatz überwachen Unternehmen die Komponenten für die Datenübertragung wie Kabel und Netzwerkgeräte wie Router, Switches und Firewalls. Ein Netzwerkgerät kann über mehrere Schnittstellen verfügen, die es mit anderen Geräten verbinden, und an jeder Schnittstelle können Netzwerkfehler auftreten.

Überwachung der Netzwerkhardware

Die meisten Netzwerkgeräte unterstützen den SNMP-Standard (Simple Network Management Protocol). Über SNMP können Sie eingehenden und ausgehenden Netzwerkverkehr und andere wichtige Netzwerktelemetriedaten überwachen, die für die Gewährleistung des Zustands und der Leistung lokaler Geräte von entscheidender Bedeutung sind.

Das Internet Protocol (IP) ist ein Standard, der in fast allen Netzwerken verwendet wird, um ein Adress- und Routingsystem für Geräte bereitzustellen. Mit diesem Protokoll können Informationen über große Netzwerke, einschließlich des öffentlichen Internets, an das richtige Ziel weitergeleitet werden.

Netzwerktechniker und -administratoren verwenden normalerweise Netzwerküberwachungstools, um die folgenden Arten von Metriken von Netzwerkgeräten zu erfassen:

-

Uptime

Die Zeit, die ein Netzwerkgerät erfolgreich Daten sendet und empfängt.

-

CPU-Auslastung

Das Ausmaß, in dem ein Netzwerkgerät seine Rechenkapazität genutzt hat, um Eingaben zu verarbeiten, Daten zu speichern und Ausgaben zu erstellen.

-

Bandbreitennutzung

Die Datenmenge in Bytes, die derzeit von einer bestimmten Netzwerkschnittstelle gesendet oder empfangen wird. Ingenieure verfolgen sowohl das Volumen des gesendeten Datenverkehrs als auch den Prozentsatz der gesamten Bandbreite, die genutzt wird.

-

Durchsatz

Die Rate des Datenverkehrs in Bytes pro Sekunde, der während eines bestimmten Zeitraums eine Schnittstelle auf einem Gerät durchläuft. Ingenieure verfolgen in der Regel den Durchsatz einer einzelnen Schnittstelle und die Summe des Durchsatzes aller Schnittstellen auf einem einzelnen Gerät.

-

Schnittstellenfehler / Discards

Dies sind Fehler auf dem empfangenden Gerät, die dazu führen, dass eine Netzwerkschnittstelle ein Datenpaket löscht. Schnittstellenfehler und Discards können auf Konfigurationsfehler, Bandbreitenprobleme oder andere Gründe zurückzuführen sein.

-

IP-Metriken

IP-Metriken wie Zeitverzögerung und Hopanzahl können die Geschwindigkeit und Effizienz von Verbindungen zwischen Geräten messen.

Beachten Sie, dass Unternehmen in Cloud-Umgebungen Rechen- und Netzwerkressourcen von Cloud-Anbietern erwerben, die die physische Infrastruktur für die Ausführung ihrer Dienste oder Anwendungen verwalten. Cloud-Hosting verlagert daher die Verantwortung für die Verwaltung der physischen Hardware auf den Cloud-Anbieter.

Überwachung des Live-Netzwerkverkehrs

Oberhalb der Hardwareschichten des Netzwerks sind auch Softwareschichten des Netzwerkstacks beteiligt, wenn Daten über ein Netzwerk gesendet werden. Dies betrifft hauptsächlich die Transport- und Anwendungsschichten des OSI-Modells (Layer 4 und Layer 7). Durch die Überwachung dieser Ebenen können Teams den Zustand von Diensten, Anwendungen und zugrunde liegenden Netzwerkabhängigkeiten verfolgen, während sie über ein Netzwerk kommunizieren. Die folgenden Netzwerkprotokolle sind besonders wichtig zu überwachen, da sie die Grundlage für die meiste Netzwerkkommunikation bilden:

Anwendungsebene (Layer 7)

-

Hypertext Transfer Protocol (HTTP)

Das Protokoll, das von Clients (normalerweise Webbrowsern) für die Kommunikation mit Webservern verwendet wird. Zu den primären HTTP-Metriken gehören Anforderungsvolumen, Fehler und Latenz. HTTPS ist eine sicherere, verschlüsselte Version von HTTP.

-

Domain Name System (DNS)

Das Protokoll, das Computernamen übersetzt (z. B. „server1.example.com „) an IP-Adressen durch den Einsatz verschiedener Nameserver. DNS-Metriken umfassen Anforderungsvolumen, Fehler, Antwortzeit und Timeouts.

Transportschicht (Schicht 4)

-

Internet Protocol (IP) – Transmission Control Protocol (TCP)

Ein Protokoll, das Pakete in der richtigen Reihenfolge sequenziert und Pakete an die Ziel-IP-Adresse liefert. Zu überwachende TCP-Metriken können gelieferte Pakete, Übertragungsrate, Latenz, erneute Übertragungen und Jitter umfassen.

-

User Datagram Protocol (UDP)

UDP ist ein weiteres Protokoll für den Datentransport. Es bietet schnellere Übertragungsgeschwindigkeiten, jedoch ohne erweiterte Funktionen wie garantierte Zustellung oder Paketsequenzierung.

Überwachung des Live-Netzwerkverkehrs

Netzwerküberwachungsanwendungen können sich auf eine Vielzahl von Methoden verlassen, um diese Kommunikationsprotokolle zu überwachen, einschließlich neuerer Technologien wie dem erweiterten Berkeley-Paketfilter (eBPF). Mit minimalem Overhead verfolgt eBPF Netzwerkdatenpakete, die zwischen Abhängigkeiten in Ihrer Umgebung fließen, und übersetzt die Daten in ein für Menschen lesbares Format.

Netzwerküberwachung vs. Netzwerkverwaltung

Die Netzwerküberwachung verfolgt den Zustand eines Netzwerks über seine Hardware- und Softwareschichten hinweg. Ingenieure verwenden Netzwerküberwachung, um Netzwerkausfälle und -ausfälle zu verhindern und zu beheben. In diesem Artikel beschreiben wir die Funktionsweise der Netzwerküberwachung, ihre primären Anwendungsfälle, die typischen Herausforderungen im Zusammenhang mit einer effektiven Netzwerküberwachung und die wichtigsten Funktionen, nach denen Sie in einem Netzwerküberwachungstool suchen müssen.

End-to-End-Transparenz in Ihrem lokalen & Cloud-Netzwerk

Vorteile der Netzwerküberwachung

Netzwerkausfälle können schwerwiegende Betriebsstörungen verursachen, und in komplexen, verteilten Netzwerken ist es wichtig, vollständige Transparenz zu haben, um Probleme zu verstehen und zu lösen. Beispielsweise kann ein Konnektivitätsproblem in nur einer Region oder Availability Zone weitreichende Auswirkungen auf einen gesamten Dienst haben, wenn überregionale Abfragen verworfen werden.

Ein gemeinsamer Vorteil der Überwachung von Netzwerkgeräten besteht darin, dass sie dazu beiträgt, Geschäftsausfälle zu verhindern oder zu minimieren. Netzwerküberwachungstools können in regelmäßigen Abständen Informationen von Geräten erfassen, um sicherzustellen, dass diese verfügbar sind und wie erwartet funktionieren, und Sie benachrichtigen, wenn dies nicht der Fall ist. Wenn ein Problem auf einem Gerät auftritt, z. B. eine hohe Sättigung einer bestimmten Schnittstelle, können Netzwerktechniker schnell handeln, um einen Ausfall oder Auswirkungen auf den Benutzer zu verhindern. Beispielsweise können Teams einen Lastenausgleich implementieren, um den Datenverkehr auf mehrere Server zu verteilen, wenn die Überwachung ergibt, dass ein Host nicht ausreicht, um das Anforderungsvolumen zu bedienen.

Ein weiterer Vorteil der Netzwerküberwachung besteht darin, dass sie Unternehmen dabei helfen kann, die Anwendungsleistung zu verbessern. Beispielsweise kann sich ein Netzwerkpaketverlust als benutzerseitige Anwendungslatenz manifestieren. Mit der Netzwerküberwachung können Ingenieure genau erkennen, wo Paketverlust auftritt, und das Problem beheben. Die Überwachung von Netzwerkdaten hilft Unternehmen auch dabei, netzwerkbezogene Verkehrskosten zu senken, indem ineffiziente, überregionale Verkehrsmuster aufgedeckt werden. Schließlich können Ingenieure auch die Netzwerküberwachung verwenden, um zu überprüfen, ob ihre Anwendungen DNS-Server erreichen können, ohne die Websites für Benutzer nicht korrekt geladen werden.

Moderne Überwachungstools können Netzwerkdaten mit Infrastrukturmetriken, Anwendungsmetriken und anderen Metriken vereinheitlichen, sodass alle Ingenieure in einer Organisation bei der Diagnose und Fehlerbehebung auf dieselben Informationen zugreifen können. Mit dieser Möglichkeit, Überwachungsdaten zu konsolidieren, können Teams leicht feststellen, ob Latenz oder Fehler auf das Netzwerk, den Code, ein Problem auf Hostebene oder eine andere Quelle zurückzuführen sind.

Primäre Anwendungsfälle für die Netzwerküberwachung

Einige spezifische Anwendungsfälle für die Netzwerküberwachung umfassen die folgenden:

-

Überwachung des Rechenzentrums

Netzwerktechniker können mithilfe der Netzwerküberwachung Echtzeitdaten aus ihren Rechenzentren erfassen und Warnungen einrichten, wenn ein Problem auftritt, z. B. ein Geräteausfall, ein Temperaturanstieg, ein Stromausfall oder ein Problem mit der Netzwerkkapazität.

-

Cloud-Netzwerküberwachung

Unternehmen, die Dienste in Cloud-Netzwerken hosten, können ein Netzwerküberwachungstool verwenden, um sicherzustellen, dass Anwendungsabhängigkeiten gut miteinander kommunizieren. Ingenieure können auch die Netzwerküberwachung verwenden, um die Kosten des Cloud-Netzwerks zu verstehen, indem sie analysieren, wie viel Datenverkehr zwischen Regionen übertragen wird oder wie viel Datenverkehr von verschiedenen Cloud-Anbietern verarbeitet wird.

-

Netzwerküberwachung für containerisierte Anwendungen

Container ermöglichen es Teams, Anwendungen über mehrere Betriebssysteme hinweg zu verpacken und bereitzustellen. Häufig verwenden Ingenieure Container-Orchestrierungssysteme wie Kubernetes, um skalierbare verteilte Anwendungen zu erstellen. Unabhängig davon, ob ihre containerisierten Anwendungen lokal oder in der Cloud ausgeführt werden, können Teams mithilfe der Netzwerküberwachung sicherstellen, dass die verschiedenen Komponenten der App ordnungsgemäß miteinander kommunizieren.

Unternehmen, die beim Hosten ihrer Dienste einen hybriden Ansatz verfolgen, können die Netzwerküberwachung auf jede dieser Arten verwenden. Bei einem hybriden Ansatz hängen einige Workloads von intern verwalteten Rechenzentren ab, während andere in die Cloud ausgelagert werden. In diesem Fall kann ein Netzwerküberwachungstool verwendet werden, um eine einheitliche Ansicht der lokalen und Cloud-Netzwerkmetriken sowie des Zustands der zwischen beiden Umgebungen fließenden Daten zu erhalten. Es ist üblich, einen hybriden Ansatz zu verwenden, wenn eine Organisation gerade in die Cloud migriert.

Herausforderungen der Netzwerküberwachung

Moderne Netzwerke sind unglaublich groß und komplex und übertragen Millionen von Paketen pro Sekunde. Um Probleme in einem Netzwerk zu beheben, verwenden Ingenieure normalerweise Flussprotokolle, um den Datenverkehr zwischen zwei IP-Adressen zu untersuchen, sich manuell über Secure Shell Access (SSH) bei Servern anzumelden oder remote auf Netzwerkgeräte zuzugreifen, um Diagnosen auszuführen. Keiner dieser Prozesse funktioniert gut im Maßstab, bietet begrenzte Heuristiken zum Netzwerkzustand und es fehlen kontextbezogene Daten aus Anwendungen und Infrastruktur, die Aufschluss über die Ursache potenzieller Netzwerkprobleme geben können.

Ingenieure stehen auch bei der Netzwerküberwachung vor Herausforderungen, wenn Unternehmen in die Cloud wechseln. Die Netzwerkkomplexität nimmt zu, da Cloud-Workloads und die zugrunde liegende Infrastruktur dynamisch und kurzlebig sind. Kurzlebige Cloud-Instanzen können aufgrund von Änderungen der Nutzernachfrage erscheinen und verschwinden. Wenn sich diese Cloud-Instanzen nach oben und unten drehen, ändern sich auch ihre IP-Adressen, was es schwierig macht, Netzwerkverbindungen nur mit IP-zu-IP-Verbindungsdaten zu verfolgen. Mit vielen Überwachungstools können Sie Netzwerkverbindungen zwischen sinnvollen Entitäten wie Diensten oder Pods nicht überwachen. Da der Cloud-Anbieter die Netzwerkinfrastruktur bereitstellt, liegen Netzwerkprobleme häufig außerhalb der Kontrolle des Clients, sodass Workloads in eine andere Availability Zone oder Region verschoben werden müssen, um Probleme zu vermeiden, bis sie behoben sind.

Netzwerküberwachungstools

Software-as-a-Service (SaaS) -basierte Lösungen wie Datadog brechen Silos zwischen Engineering-Teams auf und bieten einen ganzheitlichen Ansatz für die Netzwerküberwachung. Die Netzwerküberwachungsprodukte von Datadog vereinen Netzwerkdaten mit Infrastruktur-, Anwendungs- und Benutzererfahrungsdaten in einem einzigen Fenster.

Network Device Monitoring (NDM) erkennt automatisch Geräte von einer Vielzahl von Anbietern und ermöglicht Ihnen einen Drilldown, um den Zustand einzelner Geräte zu überwachen. Sie können sogar den Gerätezustand mit Monitoren zur Anomalieerkennung für Bandbreitenauslastung und andere Metriken proaktiv überwachen.

Network Performance Monitoring (NPM) bietet Einblick in den Rest Ihres Netzwerkstapels und analysiert den Datenverkehr in Echtzeit, während er durch Ihre Umgebung fließt. Teams können die Kommunikation zwischen Diensten, Hosts, Kubernetes—Pods und anderen sinnvollen Endpunkten überwachen – nicht nur IP-Verbindungsdaten. Durch die Verknüpfung von Netzwerkmetriken mit anderen Metriken und Telemetriedaten verfügen Teams über einen umfangreichen Kontext, um Leistungsprobleme überall in ihrem Stack zu identifizieren und zu beheben.

Für zusätzliche Einblicke aus der Sicht der Endbenutzer können Sie Datadog Synthetic Monitoring verwenden. Mit synthetischen Tests können Sie feststellen, wie Ihre APIs und Webseiten auf verschiedenen Netzwerkebenen (DNS, HTTP, ICMP, SSL, TCP) funktionieren. Datadog warnt Sie vor fehlerhaftem Verhalten, z. B. einer hohen Reaktionszeit, einem unerwarteten Statuscode oder einer fehlerhaften Funktion.